Для режима работы в деньгах:, Для режима работы в уровнях: - Анализ рисков информационной безопасности в банковской сфере на примере "ЮниКредит Банк"

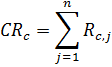

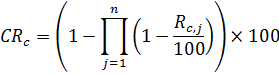

Где - риск по системе по угрозам конфиденциальность;

- риск по системе суммарно по трем видам угроз.

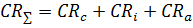

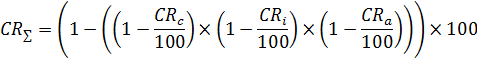

Для режима работы в уровнях:

Где - риск по системе по угрозам конфиденциальность;

- риск по системе суммарно по трем видам угроз.

Приведем входные параметры качественного и количественного методов к общим обозначениям. Показатель ER, означающий критичность реализации угрозы, соответствует определению уровня угрозы из качественного метода оценки, P(V), означающий вероятность реализации угрозы, соответствует определению уровня уязвимости ресурса, а D, означающий критичность ресурса, соответствует размеру ожидаемых финансовых потерь (Таб.2).

Таблица 2 Соответствие входных переменных из качественного и количественного методов оценки рисков ИБ

|

Количественная оценка |

Качественная оценка | |||

|

Обозначение |

Описание |

Единицы измерения |

Описание |

Шкалы |

|

ER |

Критичность реализации угрозы |

% |

Уровень угрозы |

"очень высокий", "высокий", "средний", "низкий", "очень низкий" |

|

P(V) |

Вероятность реализации угрозы |

% |

Уровень уязвимости ресурса |

"высокий", "средний", "низкий" |

|

D |

Критичность ресурса |

От 1 до 10 |

Размер ожидаемых финансовых потерь |

От 1 до 10 |

Применение метода анализа информационных потоков будет эффективным в случае оценки рисков в системе дистанционного обслуживания клиентов банка. Алгоритм, разработанный компанией DigitalSecurity и описанный выше в данной главе, также подходит для использования в организациях банковской сферы. Рассмотрим отдельно оценку рисков по угрозе "отказ в обслуживании" (рассчитывается время простоя ресурса).

- - Определяем базовое время простоя для информации. - Рассчитываем коэффициент защищенности информации для определенной группы пользователей. Здесь учитываются такие показатели, как права доступа группы пользователей к данной информации, средства резервирования, наличие антивирусного программного обеспечения. - Рассчитываем время простоя информации с учетом средств защиты информации и времени простоя сетевого оборудования (часы в год).

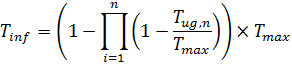

- Время простоя для информации, учитывая все группы пользователей, имеющих к ней доступ, вычисляется по следующей формуле:

Где - максимальное критичное время простоя;

- время простоя для связи "информация - группа пользователей".

- Перемножив итоговое время простоя и ущерб от реализации угрозы, получим риск реализации угрозы "отказ в обслуживании" для связи "информация - группа пользователей"Информация взята с официального сайта компании DigitalSecurity. URL: http://dsec. ru/ipm-research-center/article/risk_assessment_method_vulture_2006_from_the_composition_of_the_digital_security_office/ Дата обращения: [16.05.2015].

Процесс оценки рисков должен предусматривать анализ эффективности внедрения конкретных средств защиты (как и в методе ГРИФ).

Четвертый этап - составление краткосрочных, среднесрочных и долгосрочных планов обработки рисков и усовершенствования СЗИ.

Пятый этап - генерация отчетов. На этом шаге также рассчитываются финансовые показатели: ROI, ALE, затраты на реализацию планов обработки рисков.

Похожие статьи

-

Комплексный анализ и оценка рисков даже небольшой части информационной системы банка по разработанной методике - это крайне сложная и ответственная...

-

Какими особенностями должен обладать процесс анализа и оценки рисков информационной безопасности банка, чтобы обеспечить ему наиболее эффективную систему...

-

Процесс анализа и оценки рисков является одним из ключевых этапов наиболее известных методик построения систем защиты информации, таких как Symantec...

-

"Риск информационной безопасности - это потенциальная возможность понести убытки из-за нарушения безопасности информационной системы."[3] Риск может быть...

-

Введение - Анализ рисков информационной безопасности в банковской сфере на примере "ЮниКредит Банк"

Сегодня анализу рисков информационной безопасности уделяется все больше внимания. Этому есть несколько основных причин: безостановочный рост...

-

Очевидно, что среди описанных в данной работе методик нет идеального варианта для кредитных организаций, так как ни одна компания-разработчик не ставила...

-

В процессе выбора, какому банку доверить свои финансы и операции над ними, человек оценивает различные варианты кредитных организаций по нескольким...

-

В связи с тем, что анализ и оценка рисков информационной безопасности должна проводиться экспертами в данной области при участии менеджеров всех уровней,...

-

Как уже было сказано ранее, анализ рисков информационной безопасности сам по себе, в отрыве от процесса построения и поддержания в актуальном состоянии...

-

В настоящее время информация очень часто рассматривается как наиболее ценный ресурс. Это неудивительно, так как в современном компьютеризированном мире...

-

В результате проделанной работы Список использованной литературы 1. Федеральный закон от 02.12.1990 N 395-1 "О банках и банковской деятельности". 2....

-

Теперь, когда на основе наиболее активно использующихся методик анализа и оценки рисков информационной безопасности, а также стандартов и рекомендаций...

-

Управление и методы регулирования рисками в банке Управление риском - важная составляющая банковской деятельности АО "Банк ЦентрКредит", направленная на...

-

В последние годы экономические риски для банков Казахстана сократились, что стало одним из основных факторов укрепления банковского сектора. У Казахстана...

-

Основными видами рисков, которым подвержена деятельность группы ВТБ, являются кредитный риск, рыночный риск (включающий риски, связанные с изменением...

-

Введение - Банковские риски и методы их оценки (на примере БТА)

Банк риск управление Быстрые темпы развития финансового рынка в последние годы, появление новых продуктов, развитие финансовых групп, как показатель...

-

Система коэффициентов, используемых для оценки уровня прибыли банка Использование достаточно информативных финансовых коэффициентов (путем сравнения...

-

В процессе деятельности банки сталкиваются с совокупностью различных видов рисков, отличающихся между собой местом и временем возникновения, внешними и...

-

Перед Базельским комитетом по банковскому регулированию и надзору, стояла задача выбрать метод для оценки рисков банковской деятельности так, чтобы этот...

-

На данный момент БЦК использует для оценки группы риска отдельной ссуды и кредитного портфеля в целом Инструкцию НБ РК от 30.06.97 г. N062а. Согласно...

-

Сущность финансовых рисков и их место в общей системе банковских рисков В экономической теории под риском понимается довольно большой спектр как...

-

Методы оценки банковских рисков - Банковские риски и методы их оценки (на примере БТА)

Многообразие возможных рисков и рисковых ситуаций обусловлено Фактором неопределенности. Проявление рисковой ситуации состоит в отклонении фактических...

-

Действующая в Банк ВТБ система управления рыночными рисками включает в себя управление процентными, ценовыми, валютными рисками и рисками рыночной...

-

Заключение - Банковские риски и методы их оценки (на примере БТА)

В ходе исследования в рамках данной дипломной работы было выяснено, что риски играют значительную роль в финансовой сфере, не говоря уже о нашей...

-

Система управления рисками - это целый комплекс действий по снижению издержек банка и возможных потерь, связанных с рисками. Его цель - сведение до...

-

Управление кредитными рисками осуществляется в соответствии с нормативными документами Банка России, принципами и методиками, выработанными Базельским...

-

Укрепление роли банков в экономике связывается с повышением качества управления рисками. Для коммерческих банков, функционирующих в современных условиях...

-

Экономико-правовая характеристика банка Банк ЦентрКредит образован 19 сентября 1988 года. Первое название одного из первых кооперативных банков СССР -...

-

Рекомендации ЦБ РФ к организации управления операционными рисками - Банковские риски

Операционный риск -- риск возникновения убытков в результате несоответствия характеру и масштабам деятельности кредитной организации и(или) требованиям...

-

Характеристика и приоритеты развития АО "Банк ЦентрКредит" за 2007-2010 годы Акционерное общество "Банк ЦентрКредит" - это влиятельный финансовый...

-

Рыночный риск - это возможность несоответствия характеристик экономического состояния объекта значениям, ожидаемым лицами, принимающими решения под...

-

Одним из важнейших элементов методики анализа кредитоспособности заемщика является его информационная база. Особенность формирования и использования базы...

-

Сегодня внутренние показатели финансового рынка отдельной страны, такие как процентные ставки, ситуация на фондовом рынке, все сильнее зависят от...

-

Введение - Анализ деятельности коммерческого банка на примере АО "Банк ТуранАлем"

В развитой банковской сфере страны произошли глубокие качественные изменения. Утвердилась новая, достаточно разветвленная рыночная банковская система,...

-

Кредитный риск (риск контрагента) представляет собой риск нарушения должником условий договора или иного способа невыполнения обязательств. Такой риск...

-

Управление рисками является одной из составляющих системы корпоративного управления банка. Система управления кредитными рисками включает в себя...

-

Экономико-правовая характеристика банка Закрытое акционерное общество "Банк ТуранАлем" было основано 15 января 1997 года в результате слияния двух...

-

Анализ состояния банковской системы на современном этапе Центральной тенденцией со второй половины 2013 года в институциональной среде банковской системе...

-

ЗАКЛЮЧЕНИЕ - Сущность и формы банковских рисков, проблемы их оценки

Проведенное исследование проблематики настоящей курсовой работы позволило придти к следующим выводам. Стабильность финансовой системы Республики Беларусь...

-

Риск ликвидности проявляется в двух формах: риск рыночной ликвидности, свя занный с невозможностью проведения операций по уровням около текущей цены;...

Для режима работы в деньгах:, Для режима работы в уровнях: - Анализ рисков информационной безопасности в банковской сфере на примере "ЮниКредит Банк"