Построение идеальной (t + 1, n) пороговой схемы - Применение хэш-функций для схемы разделения секрета, основанной на латинском квадрате

Продолжим идею примера, представленного выше и возьмем секрет, являющийся хэш-значением латинского квадрата. Предложим способ применения хэш-функции f для создания (t + 1, n) пороговой схемы разделения секрета.

Во-первых, случайно сгенерируем участникам части более или менее одинакового размера с хэш-значением. Затем, выделим различные санкционированные подмножества такие, что каждое подмножество состоит из (t + 1) или более различных участников.

Пусть N - размер структуры доступа, то есть общее число санкционированных подмножеств: N = C (n, t + 1) + C (n, t+2) + ... + C (n, n),

Где

Таким образом нам необходимо иметь N сообщений для N санкционированных подмножеств.

У каждого участника есть часть и любая комбинация санкционированной группы породит одно из Nсообщений. Следующим шагом является "подгон" хэш-значений этих N сообщений к итоговому хэш-значению с помощью построения связывающих сообщений.

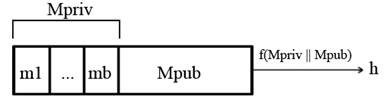

Предположим, что санкционированная группа состоит из участников P1, P2, ..., PBИ их части m1, m2, ..., mBВ свою очередь являются отдельными частями сообщения M. Когда они соберутся вместе, они смогут сформировать закрытое сообщение MPriv = m1 || ... || mB и найти соответствующее связывающее открытое сообщение MPub, как показано на рисунке 3. Затем они смогут восстановить секрет g, применяя хэш-функцию к MPriv || MPub, то есть f(MPriv || MPub) = h.

Рисунок 3. Сообщение M и его части.

В атаке Нострадамуса нам необходимо следующее:

- 1. Построить огромное дерево промежуточных хэш-значений, которые будут вести к итоговому хэш-значению h. 2. После того, как результат известен, необходимо найти сообщение, связывающее его с одним из хэш-значений первого уровня.

Но в нашем случае этого делать не нужно, так как мы уже знаем хэш-значения этих N сообщений. Это снижает затраты на вычисления во много раз.

Для любого сообщения MPriv, полученного комбинацией частей участников санкционированной группы, есть соответствующее сообщение MPub в дереве хэш-значений. Их соединение приведет нас к итоговому хэш-значению. Таким образом у нас есть (t + 1, n) пороговая схема, построенная с помощью техники "подгона" хэш-значения. Связывающие сообщения могут храниться в месте, доступном свободно для любого из участников. Когда любая группа участников числом t + 1 или более соберется вместе, они смогут использовать соответствующее связывающее сообщение и свои части для восстановления секрета.

Свойства предложенной схемы:

- - Схема совершенна. Одно из основных свойств криптографических хэш-функций - это их случайность. Имея сообщение, мы не сможем получить никакой информации о его хэш-значении. Таким образом исключается вероятность обнаружения частичной информации кем бы то ни было из участников. Когда все участники соберутся вместе, они смогут восстановить секрет, применяя хэш-функцию f к сообщению M = MPriv || MPub. Чтобы поддержать необходимый уровень безопасности, длина каждой части должна быть как минимум равна длине хэш-значения. С другой стороны, увеличение длины части не увеличивает уровень безопасности. Поэтому желательно иметь случайно сгенерированные части, длиной примерно равной хэш-значению. Это будет выполнятся в случае, если сообщение сгенерировано случайно, что обеспечивает совершенную схему, потому что если отсутствует хоть один из участников, то его часть не сможет быть восстановлена и не удастся получить никакой информации о самом секрете. - Схема идеальна. Каждый участник имеет часть, равную длине хэш-значения. - Быстрое восстановление секрета. Значение хэш-функции вычисляется достаточно быстро, что обеспечивает быстрое восстановление частичного латинского квадрата и, следовательно, полного. - Отсутствие критических множеств. С использованием новой схемы отсутствует необходимость в поиске критических множеств. Это делает схему более эффективной и контролируемой.

Похожие статьи

-

Есть множество практических применений схем разделения секрета. Например, они могут быть использованы для защиты закрытого ключа от посторонних...

-

Введение - Применение хэш-функций для схемы разделения секрета, основанной на латинском квадрате

Для защиты секретной информации от потери и компрометации необходимо повысить надежность хранения секретной информации. Для повышения надежности хранения...

-

Для получения хэш-значения секретного латинского квадрата порядка 10, нам необходимо 81 число (последнюю строку и столбец хранить не обязательно). Будем...

-

Ниже представлены общие свойства, которыми должна обладать хэш-функция: 1. При подаче в хэш-функцию строки произвольной длины, на выходе должна быть...

-

Исходя из логики работы схемы, см. пункт 2.1, можно сформулировать следующие критерии отказов: - Отказ любых 2-х элементов из 1,2,3; Отказ 4-го элемента...

-

Побайтный цифровой запоминающий регистр Роль РЭС сложно недооценить. Современный человек не мыслит себя без связи и устройств ее обеспечивающих. В каждой...

-

Ионизирующее излучение у поверхности Земли складывается из космического излучения, излучения от радионуклидов, содержащихся в земной коре, почве и других...

-

Математическое описание разработанной схемы может быть выражено посредством логических выражений. Где a, b - входные сигналы для логических вентилей, D -...

-

Разработанная методология может послужить хорошим заделом для обеспечения реконфигурации на модульном уровне в случае добавления к схеме переключения...

-

Разработка методики обеспечения сбоеустойчивости ПЛИС Для обеспечения повышения сбоеустойчивости необходимо просто указать место файла EDIF в проекте и...

-

Постановка задачи на разработку программного обеспечения Для того чтобы предлагаемая схема была интегрирована в САПР, который не имеет функции интеграции...

-

В работе были выбраны следующие критерии сбоеустойчивости: -Троирование элементов схемы; - мажорирование схем обработки входных сигналов, -...

-

Описание существующей проблемы сбоев работы ПЛИС Проблема отсутствия специализированных микросхем под определенное воздействие КП с оптимальной...

-

Введение - Программа построения равновесных стратегий для игры

Игра стратегия математический С появлением компьютеров широкое развитие получила тема искусственного интеллекта. Одним из направлений искусственного...

-

Итак, для того чтобы построить устройство, нам нужно определиться, что мы будем использовать в качестве источника информации и куда будем передавать...

-

В данном параграфе составим перечень основных сотрудников организации в фактическом состоянии "Как есть" (табл. 3.1.). Таблица 3.1. Основные функции...

-

Рассмотрим замкнутую сеть массового обслуживания с разнотипными заявками, которая является вероятностной моделью обслуживания заявок в УП "Проектный...

-

Математическое описание в случае дозы интегральная основано на интегральной составляющей, в случае эффектов, экспоненциальной. Таким образом задержки...

-

Работа программы представлена на рисунке 2.3 Рис. 2.3 Кодирование и тестирование программы Программа кодировалась на языке Си++, используя библотеку Qt5x...

-

При воздействии отдельных ТЗЧ и протонов КП на РЭА КА в комплектующих ее ИЭТ возникают одиночные радиационные эффекты, которые могут приводить к...

-

На сегодняшний день существует проблема в отсутствии определенного исполнения специализированных отечественных программируемых микросхем для...

-

Построение дерева - Деревья решений

Пусть нам задано некоторое множество T, содержащее объекты, каждый из которых характеризуется m атрибутами, причем один из них указывает на...

-

Информационная система (ИС) ГИБДД должна обеспечивать хранение информации об автомобилях (марка, номер кузова, номер двигателя, цвет кузова, гос. номер),...

-

Программы для обработки видео, анимации - Основы преобразования изображений и видео

Начнем с конца, поговорим о плеерах. В систему Windows уже встроен мощный проигрыватель, но требовательные пользователи предпочитают использовать другие,...

-

При работе над проектом разрабатывались два основных компонента системы: база данных (далее - БД) и интерфейс клиентского приложения. Затем необходимо...

-

Силовые алгоритмы для иерархически-кластеризованных графов - Визуализация графа цитирования

На данный момент мы рассмотрели алгоритм для отрисовки некластеризованных графов и их улучшения. Теперь необходимо изучить подходы, которые используются...

-

Распределение дискового пространства, Схемы разделения дисков - Операционная система Linux

Схемы разделения дисков Довольно сложно разбить диск на несколько разделов наилучшим образом, так как на это влияет довольно много факторов. Обычно...

-

При разработке принципиальных электрических схем функциональных блоков кодека необходимо выполнение следующих требований [2]: 1. Простота...

-

Смета расходов на закупку оборудования, программного обеспечения и лицензий Наименование Цена Количество Итого Серверы: HP Proliant DL360e Gen8 137000.00...

-

Расчет таблицы - Программа построения равновесных стратегий для игры

В ходе разработки программы, для эффективной работы основного алгоритма программы будет понадобилось рассчитать некоторые предрасчетные данные. Для этого...

-

Для того щоб зрозуміти як побудований проект була розроблена схема навігації по проекту, котра відображає як здійснюється перехід по блокам і куди можна...

-

Разработка концептуальной схемы БД Концептуальная схема базы данных формируется путем перехода в Erwin с логического уровня на физический. Все отношения...

-

Малоканальные системы уплотнения абонентских линий (АЛ) основаны на технологии DSL со скоростью потока 160 кбит/с. В масштабах крупных офисов (чаще всего...

-

Волжский политехнический институт (филиал) ФГБОУ ВПО "Волгоградский государственный технический университет" ЭКСПЕРТНАЯ ОЦЕНКА ПРОГРАММНЫХ ПРОДУКТОВ ДЛЯ...

-

Алгоритм для определения силы комбинации - Программа построения равновесных стратегий для игры

В играх типа Omaha для определения силы комбинации необходимо учитывать 9 карт: 4 стартовых карты игрока и 5 общих карт. По стандартным правилам покера...

-

Равновесие по Нэшу - Программа построения равновесных стратегий для игры

В теории игр равновесием по Нэшу называется ситуация при который ни один из игроков не может увеличить свой выигрыш, в одностороннем порядке меняя свое...

-

Модель Jam-Fold - Программа построения равновесных стратегий для игры

Модель Jam-Fold подразумевает, что в раунде торговли на этапе "Пре-флоп" каждый игрок может сделать только одно из двух действий: Fold - отказаться от...

-

Обзор калькуляторов для покера - Программа построения равновесных стратегий для игры

Как правило под покерным калькулятором подразумевают программу которая позволяет рассчитать математическое ожидание действия в заданной ситуации....

-

В данном разделе была разработана функциональная схема работы программного комплекса, которая в общем виде описывает состав комплекса, характер и виды...

-

Разработка функциональной электрической схемы декодера - Построение декодера Рида - Маллера

При разработке функциональной схемы рассмотрим каждый блок структурной схемы подробнее. Входной регистр. Входной регистр служит для приема всех бит...

Построение идеальной (t + 1, n) пороговой схемы - Применение хэш-функций для схемы разделения секрета, основанной на латинском квадрате