Пример полученной схемы, Построение проверяемой схемы - Применение хэш-функций для схемы разделения секрета, основанной на латинском квадрате

Возьмем (2, 3)-пороговую схему.

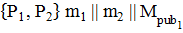

Пусть m1, m2, m3 Части участников P1, P2, P3. Тогда структура доступа состоит из четырех подмножеств, как показано на рисунке 4.

Будут связывающими сообщениями, доступными публично.

Рисунок 4. Пример (2, 3)-пороговой схемы.

Следующим шагом логично установить структуру доступа для всех авторизованных групп, однако было бы более эффективно учитывать только ее минимальные подмножества. В нашем случае мы можем пропустить.

Предположим, мы знаем, что P2, P3 - члены одной семьи или хорошие друзья и мы не хотим, чтобы у них была возможность восстановить секрет. Тогда общая (2, 3)-пороговая схема не будет работать. Но для нашего случая, мы можем просто пропустить создание сообщения.

Построение проверяемой схемы

Криптографическая хэш-функция может быть применена в качестве кода аутентификация сообщения для гарантии того, что исходное сообщение не было изменено. Мы можем применить эту идею для схем разделения секрета таким образом, что любой нечестный участник, которые не вернул свою часть, будет обнаружен дилером. С другой стороны, участники так же смогут проверить, что дилер действительно раздал им настоящие части. Изменим схему, представленную выше, для построения проверяемой схемы разделения секрета.

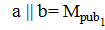

Пусть f и g - криптографические хэш-функции и M - такое сообщение, что f(M) = s, где s - разделенный секрет. Дилер разделяет сообщение M на части m1, m2, ...и распределяет их между участниками. Затем он публикует хэш-значения этих частей с использованием функции g в качестве проверочных ключей (g1, g2, ...).

Участник i проверяет свою часть, применяя функцию. Если все участники подтверждают, что, подавая на вход функции g свою часть, они получают ключ gN, опубликованный дилером, то мы делаем заключение, что были розданы правильные части. Аналогично, когда участники вернут свои части, дилер может проверить их таким же образом.

Как видно выше, мы используем две хэш-функции g и f. Хэш-функция g используется для того, чтобы сделать схему проверяемой. Хэш-функция f используется для восстановления секрета: f(M). Участнику i, возможно, удастся скрыть свою настоящую часть, если он найдет такое сообщение, что. Однако, если gустойчива к коллизиям, этого достичь достаточно трудно, и схема является безопасной.

Похожие статьи

-

Введение - Применение хэш-функций для схемы разделения секрета, основанной на латинском квадрате

Для защиты секретной информации от потери и компрометации необходимо повысить надежность хранения секретной информации. Для повышения надежности хранения...

-

Продолжим идею примера, представленного выше и возьмем секрет, являющийся хэш-значением латинского квадрата. Предложим способ применения хэш-функции f...

-

Есть множество практических применений схем разделения секрета. Например, они могут быть использованы для защиты закрытого ключа от посторонних...

-

Для получения хэш-значения секретного латинского квадрата порядка 10, нам необходимо 81 число (последнюю строку и столбец хранить не обязательно). Будем...

-

Ниже представлены общие свойства, которыми должна обладать хэш-функция: 1. При подаче в хэш-функцию строки произвольной длины, на выходе должна быть...

-

Постановка задачи на разработку программного обеспечения Для того чтобы предлагаемая схема была интегрирована в САПР, который не имеет функции интеграции...

-

Разработка методики обеспечения сбоеустойчивости ПЛИС Для обеспечения повышения сбоеустойчивости необходимо просто указать место файла EDIF в проекте и...

-

Разработанная методология может послужить хорошим заделом для обеспечения реконфигурации на модульном уровне в случае добавления к схеме переключения...

-

Распределение дискового пространства, Схемы разделения дисков - Операционная система Linux

Схемы разделения дисков Довольно сложно разбить диск на несколько разделов наилучшим образом, так как на это влияет довольно много факторов. Обычно...

-

Итак, для того чтобы построить устройство, нам нужно определиться, что мы будем использовать в качестве источника информации и куда будем передавать...

-

Разработка функциональной электрической схемы декодера - Построение декодера Рида - Маллера

При разработке функциональной схемы рассмотрим каждый блок структурной схемы подробнее. Входной регистр. Входной регистр служит для приема всех бит...

-

Использование языка PERL для написания CGI-cкриптов - Язык программирования PERL. Сфера применения

Как вы узнали из предыдущей главы, CGI обеспечивает узлам Web вoзмoжнoсть интерактивной работы с клиентскими программами, в качестве которых обычно...

-

Рисунок 1. Пример сложной схемы БД Пример проблемной ситуации, которую этот проект должен разрешить представлен на рис. 1. Организатор проводит события...

-

Рассмотрим замкнутую сеть массового обслуживания с разнотипными заявками, которая является вероятностной моделью обслуживания заявок в УП "Проектный...

-

Исходя из логики работы схемы, см. пункт 2.1, можно сформулировать следующие критерии отказов: - Отказ любых 2-х элементов из 1,2,3; Отказ 4-го элемента...

-

Математическое описание разработанной схемы может быть выражено посредством логических выражений. Где a, b - входные сигналы для логических вентилей, D -...

-

При воздействии отдельных ТЗЧ и протонов КП на РЭА КА в комплектующих ее ИЭТ возникают одиночные радиационные эффекты, которые могут приводить к...

-

Разделение вычислений на независимые части - Администрирование параллельных процессов

Выбор способа разделения вычислений на независимые части основывается на анализе вычислительной схемы решения исходной задачи. Требования, которым должен...

-

Data Encryption Standard - созданный в 1975 году и стандартизированный в 1977 году блочный алгоритм симметричного шифрования. Алгоритм Triple DES (3DES)...

-

Информационная система (ИС) ГИБДД должна обеспечивать хранение информации об автомобилях (марка, номер кузова, номер двигателя, цвет кузова, гос. номер),...

-

Для реализации устройства управления потребуются: генератор слов, логические элементы (И, ИЛИ, НЕ), счетчики и логический анализатор. Ниже приведены...

-

При разработке практически всех инструментальных средств за основу принимается методология автоматизации проектирования на базе использования прототипов....

-

Для того щоб зрозуміти як побудований проект була розроблена схема навігації по проекту, котра відображає як здійснюється перехід по блокам і куди можна...

-

Алгоритм для определения силы комбинации - Программа построения равновесных стратегий для игры

В играх типа Omaha для определения силы комбинации необходимо учитывать 9 карт: 4 стартовых карты игрока и 5 общих карт. По стандартным правилам покера...

-

В данном разделе была разработана функциональная схема работы программного комплекса, которая в общем виде описывает состав комплекса, характер и виды...

-

Выбранные датчики, исполнительные механизмы и их месторасположение, а также структурная схема АСУ ТП производства сухого молока позволяют составить схему...

-

3.2 Построение модели программного агента - Средства для создания программных агентов

В данной работе для построения программного модуля используется технология Jadex, которая позволяет моделировать BDI агентов с наборами фактов, целей,...

-

2.1 Среды разработки для построения программных агентов Инструментальные средства разработки программных агентов формируют среду, которая оптимизирована...

-

Существует несколько вариантов реализации требуемого устройства. Например можно задачу отслеживания положения гантрии возложить на аппаратное...

-

Структурная схема умного почтового ящика Основой программно-аппаратного комплекса является одноплатный компьютер Raspberry Pi. Программный интерфейс...

-

Работа программы представлена на рисунке 2.3 Рис. 2.3 Кодирование и тестирование программы Программа кодировалась на языке Си++, используя библотеку Qt5x...

-

Интерпретация полученных результатов - Программа построения равновесных стратегий для игры

При изучении равновесных стратегий в модели jam-fold для двоих игроков можно заметить тот факт, что стратегии зависят только от соотношения...

-

Ионизирующее излучение у поверхности Земли складывается из космического излучения, излучения от радионуклидов, содержащихся в земной коре, почве и других...

-

Математическое описание в случае дозы интегральная основано на интегральной составляющей, в случае эффектов, экспоненциальной. Таким образом задержки...

-

Описание существующей проблемы сбоев работы ПЛИС Проблема отсутствия специализированных микросхем под определенное воздействие КП с оптимальной...

-

В рамках данной работы по разработке схемотехнического метода повышения сбоеустойивости ПЛИС поставлены следующие задачи: 1. Создание сбоеустойчивой...

-

В данном параграфе составим перечень основных сотрудников организации в фактическом состоянии "Как есть" (табл. 3.1.). Таблица 3.1. Основные функции...

-

На сегодняшний день существует проблема в отсутствии определенного исполнения специализированных отечественных программируемых микросхем для...

-

DipTrace имеет интегрированные библиотеки, которые содержат графическую информацию о символах и типовых корпусах компонентов и текстовую упаковочную...

-

Постановка задачи: Для заданных функций необходимо: 1. Построить электронную таблицу (одну для обеих функций) для вычисления значений функций в заданном...

Пример полученной схемы, Построение проверяемой схемы - Применение хэш-функций для схемы разделения секрета, основанной на латинском квадрате