Настройка шифрования и аутентификации пользователей - Локально-вычислительная сеть малого офиса

Любая точка доступа и тем более беспроводной маршрутизатор предоставляют в распоряжение пользователей возможность настраивать шифрование сетевого трафика при его передаче по открытой среде. Я использовал шифрование WPA-TKIP.

Существует два типа WPA-шифрования: стандартный режим WPA (иногда встречается название WPA -- Enterprise) и WPA Pre-shared key или WPA -- персональный.

Режим WPA -- Enterprise используется в корпоративных сетях, поскольку требует наличия RADIUS-сервера.

А вот режим WPA Pre-shared key предназначен для персонального использования. Этот режим предусматривает использование заранее заданных ключей шифрования (пароль доступа), одинаковых для всех сетевых устройств, а первичная аутентификация пользователей осуществляется с использованием данного ключа.

Существует также алгоритм WPA 2 (следующая версия протокола WPA). Если все устройства беспроводной сети поддерживают данный режим, то вполне можно им воспользоваться. Настройки в данном случае осуществляются точно такие же, как и в случае WPA-режима.

В качестве алгоритмов шифрования при использовании стандарта WPA можно выбрать TKIP или AES.

Для настройки WPA-шифрования в главном окне настройки точки доступа выберите тип аутентификации WPA Pre-shared key и установите тип шифрования (WPA Encryption) TKIP или AES. Затем требуется задать ключ шифрования (WPA PSK Passphrase). В качестве ключа может быть любое слово.

Далее необходимо реализовать аналогичные настройки на всех беспроводных адаптерах сетевых компьютеров. Пример настройки беспроводного адаптера при помощи утилиты управления Intel PROSet / Wireless показан на рис. 5.3.

Рис. 5.3. Настройки WPA-TKIP-шифрования в точке доступа (поменять рисунок)

- 5 5.2.1 Настройка с использованием утилиты Intel PROSet/Wireless

Настройка конкретного беспроводного адаптера, естественно, зависит от версии используемого драйвера и утилиты управления. Однако сами принципы настройки остаются неизменными для всех типов адаптеров. Учитывая популярность ноутбуков на базе мобильной технологии Intel Centrino, неотъемлемой частью которой является наличие модуля беспроводной связи, настройку беспроводного соединения мы произведем в диалоговом окне Intel PROSet/Wireless (значок этого окна находится в системном трее), с помощью которого будет создаваться профиль нового беспроводного соединения (рис. 5.4).

Нажмите на кнопку Добавить, чтобы создать профиль нового беспроводного соединения. В открывшемся диалоговом окне Создать профиль беспроводной сети (рис. 5.4) введите имя профиля (Weber) и имя беспроводной сети (SSID), которое было задано при настройке точки доступа (weber-wireless-network).

Рис. 5.4 Диалоговое окно настройки нового профиля беспроводной сети

Далее настроиваем защиту беспроводной сети. Откроем главное окно утилиты, выберем профиль соединения и нажмите на кнопку Свойств. В открывшемся диалоговом окне перейдем к закладке Настройка защиты и выберем тип сетевой аутентификации WPA-PSK. Далее выберите тип шифрования TKIP, введем ключ шифрования (рис. 5.5).

Рис. 5.5 Задание параметров TKIP-шифрования на беспроводном адаптере с помощью утилиты Intel PROSet/Wireless

5.2.2 Настройка с использованием клиента Microsoft

При использовании для настройки беспроводного адаптера клиента Microsoft (универсальный метод, который подходит для всех беспроводных адаптеров) прежде всего следует убедиться в том, что не используется утилита управления адаптером.

Щелкните на значке My Network Places (Сетевое окружение) правой кнопкой мыши и в открывшемся списке выберите пункт Properties (Свойства). В открывшемся окне Network Connection (Сетевые соединения) выберите значок Wireless Network Connection (Беспроводные соединения) и, щелкнув на нем правой кнопкой мыши, снова перейдите к пункту Properties. После этого должно открыться диалоговое окно Wireless Network Connection Properties (Свойства беспроводного сетевого соединения), позволяющее настраивать беспроводной сетевой адаптер (рис. 5.6).

Рис. 5.6 Диалоговое окно настройки беспроводного сетевого адаптера (поменять рисунок)

Перейдя на вкладку "Wireless Networks" (беспроводные сети), нажмите на кнопку "Add..." (добавить) и в открывшемся диалоговом окне "Wireless network properties" (свойства беспроводного соединения) введите имя беспроводной сети (SSID) (рис. 5.7). Остальные поля (настройка защиты) пока оставьте без изменения.

Рис. 5.7 Настройка профиля беспроводного соединения (поменять рисунок)

Независимо от того, какой из перечисленных способов используется для создания профиля беспроводного соединения, после его создания беспроводной адаптер должен автоматически установить соединение с точкой доступа.

5.

На рис. 5.8 показана сеть LAN с серверами Windows 2003. Офис имеет сеть в диапазоне адресов от 10.10.10.1 до 10.10.10.254, а пользователи WI-FI получают IP в диапазоне от 192.168.10.3 до 192.168.10.254. Эти сети соединены через WI-FI, который можно использовать для строительства сети VPN.

Рис. 5.8 Использование Server VPN в сетях LAN и WLAN

На сервере из меню Administrative Tools (рис. 5.9) выбераем пункт Routing and Remote Access. Если на систему не установлен RRAS, то необходимо добавить его в конфигурацию сервера. Операционная система Windows 2003 Server не устанавливает или конфигурирует RRAS по умолчанию. Если RRAS предварительно установлен и сконфигурированы какие-либо маршруты или режимы удаленного доступа к системе, то будет необходимо использовать установки VPN.

Рис. 5.9 Меню Administrative Tools

Нажимаем правую кнопку мыши на имени сервера (SERVER-DIP1 в этом случае) на левой панели окна Microsoft Management Console (MMC), затем выберем Configure and Enable Routing and Remote Access (RRAS). Это действие запускает мастер, который проводит через процесс конфигурации RRAS в системе. Хотя мастера полезны для большинства задач администрирования и конфигурирования, в этом случае мастер не позволяет выполнить все необходимые операции по настройке. Следовательно, выбираем режим Manually Configured Server в первом диалоговом окне мастера.

После того как мы проинструктировали мастера, что хотим конфигурировать систему вручную, он запускает RRAS. После запуска RRAS снова нажимаем правую кнопку мыши на имени сервера на левой панели окна MMC. Выберите пункт Properties и откроете страницу SERVER-DIP1 Properties. На закладке General убедитесь, что активизирован режим маршрутизации между локальной сетью и коммутируемым соединением.

Следующий шаг - это выбор протоколов, которые сервер может маршрутизировать. В VPN данные шифруются и скрываются внутри IP пакетов, поэтому она может маршрутизировать протоколы, которые обычно не используются в Internet, такие как NWLink IPX/SPX. Для выбора протоколов, которые хочется маршрутизировать по сети Internet, отметьте режимы маршрутизации и соединения по запросу, затем щелкните левой кнопкой мыши на кнопке Apply. На рис. 5.10 показана закладка IP с необходимыми режимами. Проверьте закладки для протоколов, которые не требуется маршрутизировать, и сбросьте у них все установки по маршрутизации и соединению по запросу.

Рис 5.10 Закладка IP с необходимыми режимами

5.3.1 Создание интерфейса соединения по запросу

После того, как Мы выбрали протоколы системы удаленного офиса для маршрутизации через сеть Internet, вы должны определить на удаленной системе интерфейс подключения по запросу к главной офисной системе и создать Internet соединение между двумя точками. В окне оснастки Routing and Remote Access нажмите правую кнопку мыши на контейнере Routing Interfaces на сервере SERVER-DIP1 и выберите New Demand-Dial Interface.

Первый шаг мастера - присваивание интерфейсу имени - очень важен. Хотя большинство мастеров Windows 2003 Server используют предлагаемое имя просто как описание, имя интерфейса подключения по запросу в удаленном офисе должно быть точно таким же, как имя в учетных записях в главном офисе. Причина этого проста. Когда сервер главного офиса получает входящий вызов (сигнал, что другой компьютер подсоединяется к серверу через Internet), Windows 2003 Server должна определить, кто подсоединяется - пользователь или маршрутизатор. Чтобы сделать это, система Windows 2000 сравнивает имя вызывающего пользователя со списком интерфейсов подключения по запросу. Если существует точное совпадение, Windows 2003 Server предполагает, что входящий абонент это маршрутизатор и реагирует соответственно. В противном случае, система Windows 2000 просто предполагает, что входящий абонент является обычным пользователем, подключающимся удаленно.

Поскольку присвоение имени есть такой важный шаг, я еще раз повторю: Вы должны дать интерфейсу подключения по запросу имя, которое даете учетной записи для этого интерфейса на другой системе. Для сервера удаленного офиса в данном примере, требуется обратиться к интерфейсу подключения по запросу SERVER-DIP1, потому что вы будете использовать этот интерфейс для соединения с главным офисом.

После выбора имени для интерфейса подключения по запросу выберите Next. Можно использовать интерфейсы подключения по запросу для маршрутизации трафика по стандартным аналоговым телефонным линиям и ISDN каналам или через Internet (с VPN). Для создания сети VPN выберите второй вариант - соединение с использованием VPN. Щелкните Next.

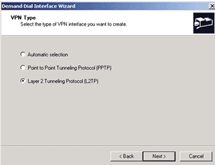

Рис. 5.11 Выбор протокола

На рис. 5.11 показано диалоговое окно, где выбирается протокол. Компания Microsoft включила в операционную систему Windows 2003 Server два протокола для VPN: PPTP и Layer 2 Tunneling Protocol (L2TP). Компания Microsoft разработала протокол PPTP, который определен в Internet Engineering Task Force (IETF) Request for Comments (RFC) 2637 и запустила его в действие в операционной системе Windows NT в 1996 году. Протокол PPTP использует TCP порт 1723 и IP протокол 47 (Generic Routing Encapsulation - GRE). Почти в тоже время компания Cisco Systems разработала протокол Layer 2 Forwarding (L2F) для VPN и использовала его в своих устройствах. В дальнейшем компании Microsoft и Cisco объединили свои протоколы, сформировав в результате протокол L2TP (RFC 2661), который использует UDP порты 500 и 1701. Лично я предпочитаю протокол L2TP, а не протокол PPTP, потому что первый основывается на IP Security (IPSec) для шифрования рутинных операций, а не на Microsoft Point-to-Point Encryption (MPPE). Однако в соответствии с информацией из файлов подсказки Microsoft, протокол PPTP проще настраивать, поэтому в данном примере будем использовать PPTP.

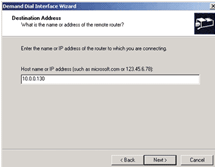

Рис. 5.12 Установка IP адреса

Для выбора VPN протокола для дальнейшей работы, щелкните Next. Интерфейсу подключения по запросу необходимо задать номер для <набора>, поэтому введите общедоступный IP адрес системы SERVER-DIP1 (например, 10.0.0.130), как показано на (рис. 5.12) Windows 2003 Server попытается создать VPN соединение по этому адресу, маршрутизируя трафик рабочей станции, размещенной в локальной сети, из удаленного офиса в главный офис.

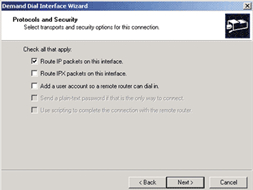

Следующий шаг в задании интерфейса подключения по запросу - это выбор протоколов для маршрутизации через этот интерфейс. Мы предварительно сконфигурировали протоколы, которые сервер мог маршрутизировать; сейчас определяются протоколы для специфичного интерфейса подключения по запросу. На рис. 5.13 показано окно для выбора необходимых протоколов. Также можно выбрать режим создания учетной записи для удаленного роутера при его подключении, но я предпочитаю выполнять этот шаг вручную. Щелкните Next.

Рис. 5.13 Окно протоколов

Когда ваша удаленная офисная система "позвонит" роутеру в главном офисе, система главного офиса должна установить подлинность удаленной системы, перед тем как маршрутизировать трафик удаленной системы в сеть главного офиса. Таким образом, необходимо установить специальный набор Dial Out Credentials для Windows 2000 Server и использовать его, когда сервер подключается по запросу к удаленным системам. Выбираемые имя и пароль важны потому, что необходимо создать учетную запись в системе главного офиса с тем же самым именем и паролем. Интерфейс подключения по запросу главного офиса так же будет использовать это имя.

После присвоения имени своей удаленной системе, интерфейс подключения по запросу из удаленного офиса будет полностью скопирован в главный офис. Следующий шаг - это определить на сервере удаленного офиса статический маршрут в главную офисную сеть.

5.3.2 Создание статического маршрута

Для создания статической маршрутизации откройте окно MMC Routing and Remote Access, контейнер сервера и выберите IP Routing. Нажмите правой кнопкой мыши на узле Static Routes и выберите New Static Route, открыв диалоговое окно, которое показано на Рис 5.14. Это диалоговое окно применяется для указания системе Windows 2000 Server использовать интерфейс подключения по запросу для доставки любых пакетов, отправленных в заданную область IP адресов. Для нашей сети, Windows 2000 сервер удаленного офиса должен использовать ранее определенный интерфейс MAIN-OFFICE для маршрутизации в главный офис любых пакетов с адресами пунктов назначения в диапазоне от 172.16.0.1 до 172.16.0.254. Следовательно, для создания надежного и правильного интерфейса подключения по запросу, появившегося в поле Interface, необходимо ввести соответствующий IP адрес и маску подсети, а затем выбрать флажок Use this route to initiate demand-dial connections.

Рис. 5.14 Диалоговое окно интерфейса подключения

После окончания конфигурации маршрутизации системы удаленного офиса, необходимо добавить пользователя. Когда один сервер соединяется с другим сервером для маршрутизации трафика, он должен иметь комбинацию из имени пользователя и пароля для того, чтобы принимающая система могла установить подлинность вызывающей. На сервере удаленного офиса создайте пользователя с именем MAIN-OFFICE, это имя используется для интерфейса подключения по запросу. Задайте пользователю стандартные установки (сбросьте флажки User must change password at next logon, Password never expires и User cannot change password), затем сконфигурируйте свойства для подключения, как показано на рис 5.15.

Рис. 5.15 Диалоговое окно свойства подключения

Выберите режим Allow access для предоставления пользователю возможности инициации соединения. Я также рекомендую присваивать фиксированный IP адрес для приема входящего трафика. Хотя я и создал VPN конфигурацию без использования постоянного IP адреса, я все же предпочитаю задавать IP адрес, который Windows 2000 будет использовать. Щелкните OK для сохранения измененных свойств пользователя.

Последний шаг по настройке удаленного офиса - это сконфигурировать все клиентские рабочие станции, используя адрес 192.168.0.1 в качестве шлюза по умолчанию. Такая установка позволит рабочим станциям передавать серверу Windows 2000 любые пакеты, направляемые в другой сегмент сети (например, пакеты направленные по адресам вне диапазона с 192.168.0.1 по 192.168.0.254). Затем сервер определяет оптимальный путь для доставки пакетов. Для отправки пакетов в главный офис, сервер вызывает интерфейс подключения по запросу и устанавливает VPN соединение.

5.3.3 Конфигурирование системы главного офиса

Если вы уже прошли этот путь, возьмите перерыв на одну минуту - вы находитесь на полпути до конечного пункта. Теперь необходимо повторить на системе главного офиса такую же операцию, которую выполнили на системе удаленного офиса для создания целостной конфигурации. Следуйте теми же шагами, но введите правильное имя в адресную информацию для системы главного офиса. Например, имя интерфейса подключения по запросу на этот раз REMOTEOFFICE. После настройки системы главного офиса (включая определение корректной статической трассы, пользовательские учетные записи и IP адреса), у вас появится функциональная сеть VPN.

Для тестирования полученной конфигурации обратитесь к левой панели окна консоли Routing and Remote Access на системе в удаленном или главном офисе и передвигайтесь по списку интерфейсов маршрутизации в системе. Нажмите правую кнопку мыши на интерфейсе подключения по запросу, который выбрали и отметьте Connect. Если увидите напротив соединения в MMC надпись "Connected", то VPN полностью функциональна. Если соединение не получилось, проверьте шаги и найдите недостатки в конфигурации для исключения любой возможной ошибки перед каким-нибудь дальнейшим действием.

Когда добьетесь надежного соединения, перейдите на рабочую станцию и, используя команду Ping, протестируйте возможности соединения. Проверьте доступность адреса самой рабочей станции, стандартный шлюз Internet (локальный сервер Windows 2000), общедоступный IP адрес VPN сервера в одном офисе и адрес устройства в другом офисе.

Если ping-пакеты перемещаются от одного конца VPN в другой, в последнюю очередь протестируйте функциональные возможности подключения по запросу. В окне консоли Routing and Remote Access отключите VPN соединение, нажав правую кнопку на интерфейсе подключения по запросу, и выберите Disconnect. Когда интерфейс будет отключен, вернитесь на рабочую станцию, на которой ранее запускали ping, и постарайтесь проверить устройство в другом офисе снова. Хотя первые несколько попыток отправки пакетов могут быть неудачны, в конечном счете вы увидите реакцию от удаленной системы, если конечно все работает корректно. Обновив окно консоли Routing and Remote Access на сервере, можно увидеть, что интерфейс подключения по запросу активизирован. Если ping не получает ответа, снова повторите действия; я наблюдал установление VPN соединения от 2 до 12 секунд в зависимости от условий функционирования сети.

В проекте достаточно информации для создания сети VPN. Тем не менее, если требуется получить больше информации, компания Microsoft включила значительное количество документации по VPN в подсказку консоли Routing and Remote Access MMC. Пользуйтесь документацией "L2TP-based router-to-router VPN", "PPTP-based router-to-router VPN", "Tunneling protocols", "Troubleshooting demand-dial routing" и "An on-demand router-to-router VPN". Хотя установка VPN является сложной задачей, но после проведенной работы созданная сеть будет надежным и экономным способом соединения сетей.

- 5.сервера Citrix Metaframe XP 5.4.1 Введение в сервер приложений Citrix MetaFrame XP

MetaFrame XP - это последняя версия программного обеспечения Citrix Systems Inc, расширяющая функциональные возможности Windows Terminal Services. Citrix первоначально создала MetaFrame для Windows NT Server 4.0 Terminal Server Edition (WTS) - там использование MetaFrame было почти необходимостью. В Windows 2000 службы терминалов были значительно улучшены и для их работы нет необходимости в MetaFrame. Кроме того, MetaFrame обеспечивает некоторые особенности на стороне клиента, которые службы терминала Windows не содержат.

5.4.2 Особенности MetaFrame

Программное обеспечение MetaFrame 1.8 поставлялось в виде базового пакета и отдельных дополнений к нему: вы покупали MetaFrame 1.8, затем добавляли Load Balancing Services (служба распределения нагрузки), Resource Management Service (служба управления ресурсами) и Installation Management Service (служба инсталляции) в виде отдельных компонентов. MetaFrame XP собран по-другому; вместо того, чтобы быть продавать его в виде единого продукта с добавлениями, Citrix предлагает три различных версии MetaFrame XP: XPs, XPa, и XPe.

MetaFrame XPs, базовый продукт, поддерживает публикацию приложений, новый драйвер принтера и способности управления полосой пропускания для печати; доступ на чтение к Active Directory (AD), централизованное управление лицензиями, публикацию приложений на веб-страницах с NFuse, улучшенные теневые сеансы, а также поддерживает часовые пояса клиентов, чтобы часы пользователей зависели от их местоположения, а не от местоположения терминального сервера.

В дополнение ко всем ранее упомянутым особенностям, MetaFrame XPa включает Load Management (прежде Load Balansing). А версия MetaFrame XPe, предназначенная для использования в крупных организациях, поддерживает все ранее упомянутые особенности плюс системный мониторинг, Упаковка и доставка приложений, взаимодействие с инструментами управления сетями Tivoli и HP Open View (и, начиная с Feature Release 1, CA Unicenter TNG)).

Все версии MetaFrame XP работают или с WTS, или с Windows 2000 Terminal Services и не зависят от сервисных пакетов. Однако, Citrix рекомендует, чтобы вы планировали использовать MetaFrame на платформе Win2K Terminal Services или. NET - компания больше не поддерживает WTS. И хотя MetaFrame XP не зависит от специфических особенностей Windows, она может использовать некоторых из них (например, все версии MetaFrame XP могут обращаться к AD для получения настроек из профиля пользователя). Так что полные функциональные возможности сервера MetaFrame зависят от основной платформы.

5.4.3 Установка Citrix Metaframe

Зайдем в директорию, содержащую установочный пакет Citrix Metaframe XP 1.0 рис. 4.15, или вставим компакт-диск с установочными файлами и запустим файл autorun. exe

Запустится оболочка компакт-диска. Нажмем на кнопку "Install or upgrade Metaframe XP server"

Откроется вторая страничка оболочки. На ней нажмем кнопку "Metaframe XP Feature release 3"

Запустится мастер установки. Для продолжения, как и подсказываем нам "Мастер", нажмем "Next"

Согласимся с лицензионным соглашением и пойдем дальше.

На этом экране предлагается выбрать тип сервера в порядке убывания крутости. Можно оставить предлагаемый по умолчанию, но для этого у вас должна быть соответствующая лицензия.

Здесь также предлагается свериться со своей лицензией и выбрать тот тип установки, который нас интересует. Мы двинемся дальше, оставив установки по умолчанию.

Теперь нам предлагают выбрать компоненты, которые будут устанавливаться, снова оставим все как есть.

И вот мы достигли экрана мастера установки, на котором нам придется что-то делать. Здесь предлагается включить "сквозную" авторизацию для клиентов, подключающихся к серверу. При включении "сквозной" авторизации при попытке соединения на сервер будет передаваться локальная информация о пользователе, то есть то имя и пароль, с которыми пользователь вошел в свою локальную систему. Эти установки можно будет потом изменить, и, поэтому, мы ответим "нет", то есть выключим "сквозную" авторизацию для получения более предсказуемых результатов тестового запуска.

На этом экране нам предлагают либо создать свою ферму, либо подключить наш сервер к уже существующей. Поскольку мы все делаем в первый раз, создадим нашу собственную новую ферму.

Введем имя нашей новой фермы. Я написал "My Farm". Вы можете назвать ферму так, как вам вздумается. Ниже укажем системе использовать локальную базу данных и оставим имя зоны по умолчанию.

Примечание: Как выяснилось в процессе экспериментов, вовсе необязательно устанавливать на сервер какую-либо базу данных. Несмотря на уверения в печати о необходимости установки хотя-бы Access, Citrix великолепно работает и без баз данных.

Зададим начального администратора сервера Metaframe. По умолчанию предлагается имя текущего администратора Windows. В качестве имени домена предлагается имя компьютера, на который устанавливается Citrix.

Примечание: Имя домена в общем не должно совпадать с именем рабочей группы, в которой находится сервер. И при подключении будет запрашиваться именно введенное здесь имя. Это справедливо для сетей с бездоменной структурой.

Оставим настройки теневого подключения по умолчанию и нажмем "Next"

И снова оставим настройки порта TCP/IP по умолчанию и нажмем "Next"

Вот мы и достигли последнего экрана мастера установки. На нем перечислены все выбранные параметры и, после нажатия кнопки "Finish", начнется собственно установка сервера.

После успешного окончания установки можно нажать кнопку "Close", а можно почитать файл "Readme" или запустить мастер распределения клиентов. Кому как больше нравится. Мы же ничего не будем делать и...

Перезагрузимся. На этом установка Citrix Metaframe, будем считать, успешно завершена.

- 5. Настройка сервера 5.5.1 Подключение консоли

В этой главе описана настройка сервера Citrix Metaframe.

Сразу после перезагрузки Citrix нас приветствует системным сообщением, гласящим, что наш вновь установленные продукт не имеет лицензий и работать соответственно не будет. Нажмем "ОК" и попробуем это дело как-нибудь исправить.

Откроем меню "Start" и нажмем "Programs -> Citrix -> Management Console" для запуска консоли управления, в которой мы и будем сейчас работать.

Сразу после начала запуска консоли, Citrix спрашивает, к какому серверу мы будем подключаться, а также предлагает опять включить "сквозную" авторизацию. Мы подключаемся к серверу, установленному на локальной машине, поэтому выставляем все флажки и кнопки как на рисунке и продолжаем.

Появляется окошко подключения. Вводим имя, пароль администратора и жмем "ОК"

Мы попадаем в консоль управления сервером Citrix Metaframe. Для начала надо наш сервер лицензировать. Жмем "Actions -> New -> License..." и переходим к следующему пункту.

Добавляются лицензии следующим образом: После нажатия New License система спрашивает у вас серийный номер лицензии. Вы его вводите, затем следует выдача номера из цифробукв и запрос кода активации. Для получения кода активации необходимо послать выданный номер в Citrix и, после уплаты членских взносов, вам выдадут соответствующий код активации. Процедура проста и, после некоторой тренировки, будет проходить без малейших затруднений. На картинке вверху приведен список лицензий, которые желательно иметь для успешного продолжения работы. Возможно, не все они нужны, но с такой конфигурацией все замечательно работает.

И еще одно замечание по поводу лицензирования. Проследите, чтобы на вкладке "Connection" присутствовала строчка, подобная приведенной на картинке, иначе законнектиться к серверу не получится.

Теперь займемся публикацией приложений. В дереве консоли управления ищем "Applications", жмем правую кнопочку мышки и выбираем "Publish Application"

Первое приложение, которое мы опубликуем будет целый рабочий стол нашего сервера. Пишем имя приложения и его описание.

Сервер будет спрашивать, что мы собираемся публиковать. Говорим ему "Desktop" и продолжаем.

На этом экране можно сменить папочку, добавить публикуемое приложение в меню "Старт" у клиента и сменить иконку.

Тут мы выбираем разрешение экрана и желаемую глубину цвета. Я здесь не помощник, выбирайте по своему вкусу и по возможностям видеокарты на клиенте.

Продолжаем настраивать подключение. Включение звука требует наличия звуковой карты на клиенте. Степень шифрования выбираем в зависимости от уровня желаемой секретности.

Этот экран поможет настроить ограничения на одновременный запуск одного и того-же приложения одним пользователем, а также определить приоритет процессора при выполнении этого приложения. Ничего не меняем и переходим к следующему пункту.

Наконец-то мы подошли к выбору сервера, который и будет выполнять наше опубликованное приложение. Как известно, на ферме обычно бывает множество работников, но, поскольку это наш первый сервер, то он будет присутствовать в списке в гордом одиночестве.

Жмем кнопочку "Add" и выбираем наш сервер для обслуживания клиентов собственным рабочим столом.

Теперь надо определить пользователей, которые имеют разрешение подключаться к серверу и работать на его рабочем столе. В верхнем окне перечислены группы пользоветелей, зарегистрированные на сервере, нажатием кнопки "Add" можно разрешить группе подключаться к серверу. Как видно на рисунке, я разрешил подключаться группе администраторов и группе пользователей.

Все, рабочий стол опубликован. Теперь для закрепления навыков публикации приложений мы сейчас опубликуем конкретное приложение, например, Microsoft Word.

В дереве консоли управления снова ищем "Applications", жмем правую кнопочку мышки и выбираем "Publish Application". Пишем имя приложения: Word и его описание.

Говорим серверу, что мы собираемся публиковать приложение и, воспользовавшись кнопочкой "Browse", указываем, какое именно приложение мы публикуем.

Citrix на самом деле очень умный и сразу догадывается, что мы публикуем именно Word, и иконку ему подставляет его собственную:-)

Я не буду останавливаться на шагах, аналогичных тем, что были рассмотрены при описании публикации рабочего стола. Если что-то непонятно, прокрутите страничку немного вверх и почитайте про публикацию рабочего стола. А вот и что-то новенькое. Citrix предлагает зарегистрировать типы файлов, сопоставленные Word-у на клиенте, чтобы он по двойному щелчку на документе сразу мог запустить Word с сервера. Выбираем желаемые типы файлов.

Итак, после всех наших действий в списке "Applications" у нас появилось два опубликованных приложения: рабочий стол и Word.

Ну вот, в общем и целом кофигурирование сервера Citrix Metaframe закончено. Осталось еще сделать пару простых необязательных действий и можно будет переходить к клиенту. Откроем "Start -> Settings -> Control Panel -> Administrative Tools -> Terminal Services Configuration". Это стандартное средство Windows. Найдем там "Connections -> ICA-tcp", нажмем на нем правой кнопкой и выберем "Свойства".

Не знаю, нужно ли это будет кому-нибудь еще, но меня просто прибило подключение в сеансе локальных дисков клиента. Если вам это тоже не нужно, уберите галочку "Присоединять диски клиента при коннекте". Если же вам это нужно, просто ничего не делайте.

И заодно, раз уж мы зашли в конфигуратор терминального сервера, выключим Active Desctop на клиенте. Лишним не будет, это точно.

И последнее действие. Откроем "Start -> Settings -> Control Panel -> Administrative Tools -> Terminal Services Licensing". Если у вас такого нет, то его придется установить, воспользовавшись "Установкой и удалением компонентов Windows". Дело в том, что клиенты на базе Windows 2000 (а может и другие NT-образные тоже, я не проверял) требуют наличия службы лицензирования. При ее отсутствии подключиться к серверу не удастся. Более того, подключиться не удастся даже стандартным терминал-сервером из комплекта Windows. А теперь встаем из-за сервера и идем к клиентской машине.

5.

Похожие статьи

-

РЕАЛИЗАЦИЯ ПРОЕКТИРУЕМОЙ СИСТЕМЫ - Локально-вычислительная сеть малого офиса

5 .1 Основные компоненты системы Для настройки беспроводной сети требуется задать следующие параметры: - Тип беспроводной сети. Если точка доступа...

-

Оптимизация и поиск неисправностей в работающей сети - Локально-вычислительная сеть малого офиса

Во вновь организованной локальной сети могут наблюдаться проблемы со стабильностью и скоростью работы, которая оказывается ниже потенциально возможной...

-

Установка клиента Win32 - Локально-вычислительная сеть малого офиса

Для начала надо любым образом переписать установочный пакет клиента на клиентскую машину или дать к нему доступ по сети. Клиент Win32 входит в комплект...

-

Исходные данные - Локально-вычислительная сеть малого офиса

Структурированная кабельная система устанавливается на 3х этажах в 8-этажном здании офисного назначения, отдельные этажи которого имеют идентичную...

-

1.2 Стандарты протокола 802.11 - Локально-вычислительная сеть малого офиса

802.11a. Данная версия является как бы "боковой ветвью" основного стандарта 802.11. Для увеличения пропускной способности канала здесь используется...

-

Принимающей системе необходимо определить, какой из протоколов Сетевого уровня должен получить входящие данные. В пакетах 802.3 в рамках PDU LLC...

-

Наименование Проектирование и разработка соединения LAN и WLAN для работы пользователей по WI-FI (802.11g), терминального доступа на основе ПО Citix...

-

Выбор с учетом стоимости - Локально-вычислительная сеть малого офиса

Выше при формулировании критериев выбора сетевых аппаратных и программных средств в качестве одного из главных критериев называлась их стоимость....

-

3.1 Классификация беспроводного сетевого оборудования - Локально-вычислительная сеть малого офиса

Беспроводное сетевое оборудование предназначено для передачи по радиоканалам информации (данных, телефонии, видео и др) между компьютерами, сетевыми и...

-

Как было показано, максимальная скорость, определяемая протоколом 802.11b, составляет 11 Мбит/с, а для протокола 802.11g -- 54 Мбит/с. Однако следует...

-

ТЕХНИКО-ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ РАБОТЫ - Локально-вычислительная сеть малого офиса

Смена поколений оборудования беспроводных сетей происходит раз в 2-3 года. Очень важно, построив беспроводную сеть, через некоторое время не оказаться в...

-

Выбор оборудования - Локально-вычислительная сеть малого офиса

При выборе сетевого оборудования надо учитывать множество факторов, в частности: - уровень стандартизации оборудования и его совместимость с наиболее...

-

Ограничения длины кабеля - Локально-вычислительная сеть малого офиса

В сетях 100Base-TX уровень сигнала не так важен по сравнению со временем распространения сигналов. Механизм CSMA/CD в сети Fast Ethernet работает так же,...

-

Кабель UTP категории 5(e) - Локально-вычислительная сеть малого офиса

В интерфейсе среды UTP 100Base-TX применяются две пары проводов. Для минимизации перекрестных наводок и возможного искажения сигнала оставшиеся четыре...

-

Телекоммуникационная фаза проектирования - Локально-вычислительная сеть малого офиса

На момент проведения проектных работ основным стандартом построения ЛВС является Fast Ethernet. Использование для реализации горизонтальной подсистемы...

-

Поскольку Fast Ethernet может использовать различный тип кабеля, то для каждой среды требуется уникальное предварительное преобразование сигнала....

-

В протоколе 802.11g предусмотрена передача на скоростях 1, 2, 5,5, 6, 9, 11, 12, 18, 22, 24, 33, 36, 48 и 54 Мбит/с. Некоторые из данных скоростей...

-

CSMA/ CD - Локально-вычислительная сеть малого офиса

Контроллер MAC Fast Ethernet, прежде чем приступить к передаче, прослушивает несущую. Несущая существует лишь тогда, когда другой узел ведет передачу....

-

ОРГАНИЗАЦИОННО-ЭКОНОМИЧЕСКАЯ ЧАСТЬ - Локально-вычислительная сеть малого офиса

7 . Организационная часть В организационной части определена трудоемкость разработки дипломного проекта. При определении трудоемкости исходили из того,...

-

Расчет экономической эффективности - Локально-вычислительная сеть малого офиса

При внедрении беспроводной локальной сети, произойдет экономия по Материалы. Ниже приведен расчет экономической эффективности использования разработки....

-

Расчет заработной платы - Локально-вычислительная сеть малого офиса

На основании данных, приведенных в таблицах 1 и 2, рассчитаем смету затрат на разработку беспроводной сети 802.11g. Расчет заработной платы работников за...

-

Стандарт IEEE 802.11g является логическим развитием стандарта 802.11b/b+ и предполагает передачу данных в том же частотном диапазоне, но с более высокими...

-

Общие принципы построения сети Интернет и протокола IP - IP-телефония и традиционные телефонные сети

О технологии и сети Интернет и используемом в ней протоколе IP имеется огромное количество информации, как в самом Интернете, так и в печатных изданиях,...

-

Общие принципы сигнализации в сетях IP-телефонии - IP-телефония и традиционные телефонные сети

Для обеспечения широкомасштабного внедрения IP-телефонии одним из самых важных факторов является обеспечение совместимости систем разных фирм. Достижение...

-

УПАТС-1 Definity - Укрсервис: оборудование для сетей связи

Архитектура УПАТС-1 построена на основе трех выносных стативов расширения от управляющих серверов Avaya S8700, подключенные через коммутатор Ethernet 2...

-

Системная интеграция В современных условиях развития бизнеса для любого предприятия или организации, которые успешно работают на рынке или находятся в...

-

Связь для малого офиса, филиала или сотрудников, работающих на дому - IP-телефония

3Com NBX 100 Communications System - идеальное средство для реализации полного спектра телефонных услуг бизнес-класса в организациях, имеющих офисы...

-

Под логической структуризацией сети понимается разбиение общей разделяемой среды на логические сегменты, которые представляют самостоятельные разделяемые...

-

Локальные сети (LAN), Технологии, применяемые в локальных сетях (LAN) - IP-телефония

Системная интеграция В современных условиях развития бизнеса для любого предприятия или организации, которые успешно работают на рынке или находятся в...

-

Система RLL - Архитектура сотовых сетей связи и сети абонентского доступа

Использование радио в качестве альтернативы медному кабелю для доступа к сети обретает все большую популярность. Первые системы, основанные на сотовой...

-

Ведомственные сети - Модемная связь и компьютерные сети

Ведомственные сети закономеpно появились для обеспечения опеpативного обмена инфоpмацией в pамках кpупных оpганизаций, пpедпpиятий, пpавительственных...

-

Предмет исследования Одним из важнейших направлений научно-технического прогресса в настоящее время являются коммуникационные системы, представляющие...

-

Модем как средство связи между компьютерами - Модемная связь и компьютерные сети

Если на одном компьютере работают хотя бы два человека, у них уже возникает желание использовать этот компьютер для обмена информацией друг с другом. На...

-

Протокол GPRS - Максимальная скорость мобильного интернета в сетях GPRS, Wi-Fi, CDMA

GPRS(General Packet Radio Service) -- это система, которая реализует и поддерживает протокол пакетной передачи информации в рамках сети сотовой связи...

-

Построение сети доступа для новых групп пользователей - IP-телефония и традиционные телефонные сети

Очевидно, что требования поддержки широкополосных услуг, мобильности и ряд других подразумевают достаточно высокие тарифы на инфокоммуникационные услуги....

-

Сеть Ethernet - Расчет локальных вычислительных сетей

Ethernet -- это сетевой стандарт, основанный на экспериментальной сети Ethernet Network, которую фирма Xerox разработала и реализовала в 1975 году. Метод...

-

Одним из средств обеспечения качества IP-телефонии и особенно Интернет-телефонии является использование протокола резервирования ресурсов (Resource...

-

Особенности сигнализации по концепции TIPHON - IP-телефония и традиционные телефонные сети

Базируясь на стандарте Н.323 для IP-сети, спецификация TIPHON дополняет его некоторыми обязательными процедурами, а также механизмами взаимодействия с...

-

Архитектура системы на базе стандарта Н.323 - IP-телефония и традиционные телефонные сети

Рекомендация Н.323 разработана Сектором стандартизации телекоммуникаций Международного союза электросвязи (МСЭ-Т) и содержит описания терминальных...

-

Обзор литературы по теме дипломной работы - IP-телефония и традиционные телефонные сети

Интернет-телефония. Компьютер пресс, 1999г №10 с.50. Начнем с того, что попробуем рассеять некоторые распространенные заблуждения относительно самой...

Настройка шифрования и аутентификации пользователей - Локально-вычислительная сеть малого офиса