Перспективы развития сети - Построение локальной компьютерной сети

В ближайшее время планируется подключение к оптоволокну, что позволит получить более высокую скорость интернет-соединений, а также модернизация локально-вычислительной сети предприятия.

В этом вопросе рассмотрена сеть предприятия, указано основное программное и аппаратное обеспечение сети предприятия, рассмотрены проблемы и перспективы работы локальной сети предприятия.

2. Практический вопрос

Из приведенной ниже последовательности названий стандартных стеков коммуникационных протоколов выделите названия, которые относятся к одному и тому же стеку: DECnet, TCP/IP, Microsoft, IPX/SPX, Novell, Internet, NetBIOS/SMB, DoD.

Ответ: стек TCP/IP, Internet или DoD. Стек Microsoft или NetBIOS/SMB. Стек IPX/ SPX или Novell.

Какую топологию имеет односегментная сеть Fast Ethernet, построенная на основе коммутатора.

Ответ: физическая топология -- "звезда", логическая топология -- "общая шина".

Если все коммуникационные устройства в приведенном ниже фрагменте сети (рисунок 1) являются коммутаторами, то на каких портах появится кадр, если его отправил

- 5)компьютер C компьютеру A? 9)компьютер D компьютеру A?

Объяснить почему.

Ответ: коммутатор передает данные только непосредственно получателю (исключение составляет широковещательный трафик всем узлам сети и трафик для устройств, для которых не известен исходящий порт коммутатора). Это повышает производительность и безопасность сети, избавляя остальные сегменты сети от необходимости (и возможности) обрабатывать данные, которые им не предназначались. В данном фрагменте сети есть замкнутый контур, поэтому в случае передачи кадра по сети происходит его зацикливание [2].

Как распределяются функции между сетевым адаптером и его драйвером? Привести пример современного адаптера.

Ответ: сетевые адаптеры или NIC (Network Interface Card) - это сетевое оборудование, обеспечивающее функционирование сети на физическом и канальном уровнях.

Сетевой адаптер относится к периферийному устройству компьютера, непосредственно взаимодействующему со средой передачи данных, которая прямо или через другое коммуникационное оборудование связывает его с другими компьютерами. Это устройство решает задачи надежного обмена двоичными данными, представленными соответствующими электромагнитными сигналами, по внешним линиям связи. Как и любой контроллер компьютера, сетевой адаптер работает под управлением драйвера операционной системы, и распределение функций между сетевым адаптером и драйвером может изменяться от реализации к реализации.

Компьютер, будь то сервер или рабочая станция, подключается к сети с помощью внутренней платы - сетевого адаптера (хотя бывают и внешние сетевые адаптеры, подключаемые к компьютеру через параллельный порт). Сетевой адаптер вставляется в гнездо материнской платы. Карты сетевых адаптеров устанавливаются на каждой рабочей станции и на файловом сервере. Рабочая станция отправляет запрос к файловому серверу и получает ответ через сетевой адаптер, когда файловый сервер готов. Сетевые адаптеры преобразуют параллельные коды, используемые внутри компьютера и представленные маломощными сигналами, в последовательный поток мощных сигналов для передачи данных по внешней сети. Сетевые адаптеры должны быть совместимы с кабельной системой сети, внутренней информационной шиной ПК и сетевой операционной системой [1].

Сетевой адаптер (Network Interface Card, NIC) вместе со своим драйвером реализует второй, канальный уровень модели открытых систем в конечном узле сети - компьютере. Более точно, в сетевой операционной системе пара адаптер и драйвер выполняет только функции физического и МАС - уровней, в то время как LLC-уровень обычно реализуется модулем операционной системы, единым для всех драйверов и сетевых адаптеров. Собственно, так оно и должно быть в соответствии с моделью стека протоколов IEEE 802. Например, в ОС Windows NT уровень LLC реализуется в модуле NDIS, общем для всех драйверов сетевых адаптеров, независимо от того, какую технологию поддерживает драйвер.

Сетевой адаптер совместно с драйвером выполняют две операции: передачу и прием кадра.

Передача кадра из компьютера в кабель состоит из перечисленных ниже этапов (некоторые могут отсутствовать, в зависимости от принятых методов кодирования),

Прием кадра данных LLC через межуровневый интерфейс вместе с адресной информацией МАС - уровня. Обычно взаимодействие между протоколами внутри компьютера происходит через буферы, расположенные в оперативной памяти. Данные для передачи в сеть помещаются в эти буферы протоколами верхних уровней, которые извлекают их из дисковой памяти либо из файлового кэша с помощью подсистемы ввода/вывода операционной системы.

Оформление кадра данных МАС - уровня, в который инкапсулируется кадр LLC (с отброшенными флагами 01111110). Заполнение адресов назначения и источника, вычисление контрольной суммы.

Формирование символов кодов при использовании избыточных кодов типа 4В/5В. Скрэмблирование кодов для получения более равномерного спектра сигналов. Этот этап используется не во всех протоколах - например, технология Ethernet 10 Мбит/с обходится без него.

Выдача сигналов в кабель в соответствии с принятым линейным кодом - манчестерским, NRZI, MLT-3 и т. п. Прием кадра из кабеля в компьютер включает следующие действия.

Прием из кабеля сигналов, кодирующих битовый поток.

Выделение сигналов на фоне шума. Эту операцию могут выполнять различные специализированные микросхемы или сигнальные процессоры DSP. В результате в приемнике адаптера образуется некоторая битовая последовательность, с большой степенью вероятности совпадающая с той, которая была послана передатчиком.

Если данные перед отправкой в кабель подвергались скрэмблированию, то они пропускаются через дескрэмблер, после чего в адаптере восстанавливаются символы кода, посланные передатчиком.

Проверка контрольной суммы кадра. Если она неверна, то кадр отбрасывается, а через межуровневый интерфейс наверх, протоколу LLC передается соответствующий код ошибки. Если контрольная сумма верна, то из МАС - кадра извлекается кадр LLC и передается через межуровневый интерфейс наверх, протоколу LLC. Кадр LLC помещается в буфер оперативной памяти.

Распределение обязанностей между сетевым адаптером и его драйвером стандартами не определяется, поэтому каждый производитель решает этот вопрос самостоятельно. Обычно сетевые адаптеры делятся на адаптеры для клиентских компьютеров и адаптеры для серверов [3].

В адаптерах для клиентских компьютеров значительная часть работы перекладывается на драйвер, тем самым адаптер оказывается проще и дешевле. Недостатком такого подхода является высокая степень загрузки центрального процессора компьютера рутинными работами по передаче кадров из оперативной памяти компьютера в сеть. Центральный процессор вынужден заниматься этой работой вместо выполнения прикладных задач пользователя.

Поэтому адаптеры, предназначенные для серверов, обычно снабжаются собственными процессорами, которые самостоятельно выполняют большую часть работы по передаче кадров из оперативной памяти в сеть и в обратном направлении. Примером такого адаптера может служить сетевой адаптер SMS EtherPower со встроенным процессором Intel i960.

В зависимости от того, какой протокол реализует адаптер, адаптеры делятся на Ethernet-адаптеры, Token Ring-адаптеры, FDDI-адаптеры и т. д. Так как протокол Fast Ethernet позволяет за счет процедуры автопереговоров автоматически выбрать скорость работы сетевого адаптера в зависимости от возможностей концентратора, то многие адаптеры Ethernet сегодня поддерживают две скорости работы и имеют в своем названии приставку 10/100. Это свойство некоторые производители называют авточувствительностью.

Сетевой адаптер перед установкой в компьютер необходимо конфигурировать. При конфигурировании адаптера обычно задаются номер прерывания IRQ, используемого адаптером, номер канала прямого доступа к памяти DMA и базовый адрес портов ввода/вывода.

Если сетевой адаптер, аппаратура компьютера и операционная система поддерживают стандарт Plug-and-Play, то конфигурирование адаптера и его драйвера осуществляется автоматически. В противном случае нужно сначала сконфигурировать сетевой адаптер, а затем повторить параметры его конфигурации для драйвера. В общем случае, детали процедуры конфигурирования сетевого адаптера и его драйвера во многом зависят от производителя адаптера, а также от возможностей шины, для которой разработан адаптер.

Выберите названия протоколов: Ethernet, telnet, NCP, HTTP, NLSP, SMB, ISDN, TCP, IP, SAP, SPX, RIP, IPX, X.500, FTAM, NetBEUI, FTP, LAP-D, SNMP, OSPF, X.400, UDP, которые относятся к стеку NetBIOS/SMB.

Ответ: NetBEUI, SMB, TCP, UDP, IPX.

Каким будет теоретический предел скорости передачи данных в битах в секунду по каналу с шириной полосы пропускания в 100 кГц, если мощность передатчика составляет 0,01 мВт, а мощность шума в канале равна 0,0004 мВт?

Ответ: связь между полосой пропускания линии и ее максимально возможной пропускной способностью, без зависимости от принятого способа физического кодирования, установил Клод Шеннон:

Где F - ширина полосы пропускания линии в герцах, в нашем случае 100000 Гц, РС И РШ - мощность сигнала и шума соответственно. Используя эту формулу, получаем:

Определите пропускную способность канала связи для каждого из направлений дуплексного режима, если известно, что его полоса пропускания равна 100 кГц, а в методе кодирования используется 20 состояний сигнала.

Ответ: по формуле Найквиста можно определить максимально возможную пропускную способность линий связи, но без учета шума на линии:

Где F - ширина полосы пропускания линии в герцах, М - количество различных состояний информационного параметра. По формуле получаем, что пропускная способность линии

Рассчитайте задержку распространения сигнала и задержку передачи данных для случая передачи пакета в 256 байт по кабелю витой пары длиной в 100 м при скорости передачи 100 Мбит/с;

Ответ: задержка распространения сигнала равна отношению длины кабеля к скорости распространения сигнала

Задержка передачи данных можно найти как отношение объема передаваемой информации к скорости передачи

Если один вариант технологии Ethernet имеет более высокую скорость передачи данных, чем другой (например, Fast Ethernet и Gigabit Ethernet), то какая из них поддерживает большую максимальную длину сети? Объяснить почему. Привести значения расстояний и скоростей.

Ответ: технология, работающая на меньшей скорости, поддерживает большую максимальную длину сети, так как максимальная длина сети уменьшается пропорционально увеличению скорости, при этом необходимо учитывать минимальную длину кадра. Первоначально Ethernet имел ограничение на минимальную длину кадра, равное 64 байта. При увеличении скорости передачи кадры передаются быстрее, поэтому необходимо было либо увеличить, либо сохранить минимальную длину кадра. При разработке Fast Ethernet минимальная длина кадра составляет 64 байта при этом длина сети составляет 210 метров. При разработке Gigabit Ethernet сохранить минимальную длину кадра в 64 байт было невозможно, так как длина сети составила бы всего 25 метров, поэтому было предложено увеличить минимальную длину кадра до 512 байт, что позволило поддерживать длину сети около 200 метров [5].

В таблице приведены значения расстояний и скоростей технологий Fast Ethernet и Gigabit Ethernet.

|

Технология |

Скорость, Мбит/с |

Длина сети, м |

Размер кадра, байт |

|

Fast Ethernet |

100 |

210 |

64 |

|

Gigabit Ethernet |

1000 |

200 |

512 |

Какой кадр передаст на линию передатчик, если он работает с использованием техники битстаффинга с флагом 7Е, а на вход передатчика поступила последовательность 7Е 7В 25 6E FЕ (все значения - шестнадцатеричные)? Объяснить. Привести исходный кадр в двоичном формате.

Ответ: исходный кадр: 01111110 01111011 00100101 01101110 11111110.

Потребность в паре символов в начале и конце каждого кадра вместе с дополнительными символами DLE означает, что символьно-ориентированная передача не эффективна для передачи двоичных данных, так как приходится в поле данных кадра добавлять достаточно много избыточных данных. Кроме того, формат управляющих символов для разных кодировок различен, например, в коде ASCII символ SYN равен 0010110, а в коде EBCDIC - 00110010. Так что этот метод допустим только с определенным типом кодировки, даже если кадр содержит чисто двоичные данные. Чтобы преодолеть эти проблемы, сегодня почти всегда используется более универсальный метод, называемый бит-ориентированной передачей. Этот метод сейчас применяется при передаче как двоичных, так и символьных данных.

На рисунке показаны 3 различные схемы бит-ориентированной передачи. Они отличаются способом обозначения начала и конца каждого кадра.

Начало и конец каждого кадра отмечается одной и той же 8-битовой последовательностью - 01111110, называемой флагом. Термин "бит-ориентированный" используется потому, что принимаемый поток бит сканируется приемником на побитовой основе для обнаружения стартового флага, а затем во время приема для обнаружения стопового флага. Поэтому длина кадра в этом случае не обязательно должна быть кратна 8 бит.

Чтобы обеспечить синхронизацию приемника, передатчик посылает последовательность байтов простоя (каждый состоит из 11111111), предшествующую стартовому флагу [4].

Для достижения прозрачности данных в этой схеме необходимо, чтобы флаг не присутствовал в поле данных кадра. Это достигается с помощью приема, известного как вставка 0 бита, - бит-стаффинга. Схема вставки бита работает только во время передачи поля данных кадра. Если эта схема обнаруживает, что подряд передано пять 1, то она автоматически вставляет дополнительный 0 (даже если после этих пяти 1 шел 0). Поэтому последовательность 01111110 никогда не появится в поле данных кадра. Аналогичная схема работает в приемнике и выполняет обратную функцию. Когда после пяти 1 обнаруживается 0, он автоматически удаляется из поля данных кадра. Бит-стаффинг гораздо более экономичен, чем байт-стаффинг, так как вместо лишнего байта вставляется один бит, следовательно, скорость передачи пользовательских данных в этом случае замедляется в меньшей степени.

Во второй схеме (рисунок, б) для обозначения начала кадра имеется только стартовый флаг, а для определения конца кадра используется поле длины кадра, которое при фиксированных размерах заголовка и концевика чаще всего имеет смысл длины поля данных кадра. Эта схема наиболее применима в локальных сетях. В этих сетях для обозначения факта незанятости среды в исходном состоянии по среде вообще не передается никаких символов. Чтобы все остальные станции вошли в битовую синхронизацию, посылающая станция предваряет содержимое кадра последовательностью бит, известной как преамбула, которая состоит из чередования единиц и нулей 101010... Войдя в битовую синхронизацию, приемник исследует входной поток на побитовой основе, пока не обнаружит байт начала кадра 10101011, который выполняет роль символа STX. За этим байтом следует заголовок кадра, в котором в определенном месте находится поле длины поля данных. Таким образом, в этой схеме приемник просто отсчитывает заданное количество байт, чтобы определить окончание кадра.

Третья схема (рисунок, в) использует для обозначения начала и конца кадра флаги, которые включают запрещенные для данного кода сигналы (code violations, V). Например, при манчестерском кодировании вместо обязательного изменения полярности сигнала в середине тактового интервала уровень сигнала остается неизменным и низким (запрещенный сигнал J) или неизменным и высоким (запрещенный сигнал К). Начало кадра отмечается последовательностью JK0JK000, а конец - последовательностью JK1JK 100. Этот способ очень экономичен, так как не требует ни бит-стаффинга, ни поля длины, но его недостаток заключается в зависимости от принятого метода физического кодирования. При использовании избыточных кодов роль сигналов J и К играют запрещенные символы, например, в коде 4В/5В этими символами являются коды 11000 и 10001.

Каждая из трех схем имеет свои преимущества и недостатки. Флаги позволяют отказаться от специального дополнительного поля, но требуют специальных мер: либо по разрешению размещения флага в поле данных за счет бит-стаффинга, либо по использованию в качестве флага запрещенных сигналов, что делает эту схему зависимой от способа кодирования. В начало и в конец кадра будет записана 8-битовая последовательность - 00110010, называемая флагом. При передаче может возникнуть ситуация, когда идет последовательность 6 единиц подряд, хоть это и не конец кадра, в этом случае после 5-ой единицы записывается 0 [3].

Данный кадр в двоичной кодировке будет иметь вид:

Как известно, имеются 4 стандарта на формат кадров MAC-подуровня Ethernet и 1 - LLC-подуровня. Выберите из ниже приведенного списка названия для каждого из этих стандартов. Учтите, что некоторые стандарты имеют несколько названий:

- * 802.3/802.2; * Novell 802.3; * Raw 802.3; * Ethernet DIX; * 802.3/LLC; * Ethernet SNAP; * Novell 802.2; * Ethernet II; * LLC:

Д. Ethernet SNAP

Ответ: Ethernet SNAP.

В каких случаях в сети Ethernet концентратор обычно отключал порт?

Ответ:

Ошибки на уровне кадра. Если интенсивность прохождения через порт кадров, имеющих ошибки, превышает заданный порог, то порт отключается, а затем, при отсутствии ошибок в течение заданного времени, включается снова. Такими ошибками могут быть: неверная контрольная сумма, неверная длина кадра (больше 1518 байт или меньше 64 байт), неоформленный заголовок кадра.

Множественные коллизии. Если концентратор фиксирует, что источником коллизии был один и тот же порт 60 раз подряд, то порт отключается. Через некоторое время порт снова будет включен.

Затянувшаяся передача (jabber). Как и сетевой адаптер, концентратор контролирует время прохождения одного кадра через порт. Если это время превышает время передачи кадра максимальной длины в 3 раза, то порт отключается.

Отсутствие ответа на последовательность импульсов linktest (тест связи).

Поясните, из каких соображений выбрана пропускная способность 64 Кбит/с элементарного канала цифровых телефонных сетей (ISDN)?

Ответ: при использовании цифровой техники используют так называемую дискретную модуляцию, которая основана на теории отображения Найквиста-Котельникова. В соответствии с этой теорией, аналоговая непрерывная функция может быть восстановлена, если частота дискретизации была в два или более раз выше, чем частота самой высокой гармоники спектра исходной функции.

Для представления голоса в цифровой форме используется метод импульсно-кодовой модуляции (PCM), в котором применяется частота квантования амплитуды звуковых колебаний в 8000 Гц. Это связано с тем, что в аналоговой телефонии для передачи голоса был выбран диапазон от 300 до 3400 Гц, который достаточно качественно передает все основные гармоники собеседников. В соответствии с теоремой Найквиста-Котельникова для качественной передачи голоса достаточно выбрать частоту дискретизации, в два раза превышающую самую высокую гармонику непрерывного сигнала, т. е. 2 * 3400 = 6800 Гц. В действительности с целью повышения качества связи частота взята с запасом в 1200 Гц, в итоге получается 8000 Гц [1].

В методе PCM обычно используется 8 бит кода для представления амплитуды одного замера. Соответственно это дает 256 градаций звукового сигнала. Простое произведение частоты дискретизации на код представления амплитуды одного замера, показывает какая пропускная способность необходима для передачи сигнала, т. е. 8000 * 8 = 64 000 бит/с = 64 Кбит/с.

Какая технология имеет большую скорость передачи. Привести значения.

- В) Radio Ethernet или Fast Ethernet М) HSTR или Radio Ethernet. К) Token Ring с алгоритмом раннего освобождения маркера или FDDI. И) Ethernet, построенная на основе коммутатора, или Ethernet, построенная на основе оптоволоконного кабеля.

Ответ: скорости передачи не зависят от типа оборудования и среды передачи. Они определяются стандартами.

- В) Максимальная скорость Radio Ethernet до 11 мбит/с, скорость Fast Ethernet до 100 мбит/с. М) Максимальная скорость Radio Ethernet до 11 мбит/с, скорость HSTR - 100 Мбит/с. К) FDDI имеет большую скорость 100 Мбит/с, Token Ring с алгоритмом раннего освобождения 16 Мбит/с. И) Скорость передачи Ethernet, построенная на основе коммутатора, и Ethernet, построенная на основе оптоволоконного кабеля, равны между собой и равны 10 мбит/с.

Проверьте корректность конфигурации сети Fast Ethernet, приведенной на рисунке 2, по всем критериям. Обоснуйте ответ.

Ответ: максимальная длина сегмента не должна превышать 100 м. В данном фрагменте длина сегмента не превышает 50 м. Условие корректно.

Максимальный диаметр сети не должен превышать 200 м. В данном фрагменте диаметр сети не превышает 110 м. Условие корректно.

Время двойного оборота сигнала не должно превышать 512 битовых интервалов. Время двойного оборота рассчитывается по формуле

T=(50+5+50+5)-tKaб.+tАдап.+2-3-tПов.,

Где tКаб. - задержка, вносимая одним метром кабеля, bt; tКаб. = 1,112 bt;

TАдап. - задержка, вносимая сетевыми картами, bt; tАдап. = 100 bt;

TПов. - задержка, вносимая повторителем, bt; tПов. = 46 bt.

Подставив значения в формулу, получим, что

T=110-1,112+100+2-3-46=498,3 bt.

Так как T<512 bt, то данное условие корректно.

Длина кабеля между повторителями не должна превышать 5 м. В данном фрагменте сети она составляет 5 м. Условие корректно.

Количество повторителей класса II не должно превышать двух. В данном фрагменте сети имеется три таких повторителя. Условие некорректно

Таким образом, одно из вышеперечисленных условий не выполняется, поэтому данная конфигурация сети не корректна.

Если бы вам пришлось выбирать, какую из технологий - Radio Ethernet или Gigabit Token Ring - использовать в сети вашего предприятия, какое решение вы бы приняли? Какие соображения привели бы в качестве обоснования этого решения?

Ответ: для того чтобы сделать выбор в сторону одной из этих технологий, необходимо их сравнить по всем характеристикам. В таблице приведены характеристики технологий Ethernet и Gigabit Token Ring.

|

Характеристики |

Ethernet |

Gigabit Token Ring |

|

Скорость передачи |

10 Мбит/с |

1000 Мбит/с |

|

Метод доступа |

CSMA/CD |

Алгоритм раннего освобождения маркера |

|

Топология |

"Звезда", "шина" |

"Кольцо", "звезда" |

|

Среда передачи данных |

Витая пара 5-й категории, оптоволокно, коаксиальный кабель |

Витая пара, оптоволокно |

|

Формат кадров |

802.3 /LLC, Raw 802.3, Ethernet DIX, Ethernet SNAP |

Маркер, кадр данных, прерывающая последовательность |

|

Методы кодирования |

Манчестерский код |

- |

Выбор технологии будет зависеть от требований, назначения и размера сети. На больших предприятиях к сети подключаются большое количество пользователей, которые обмениваются большим объемом информации. В таких сетях основные требования следующие: высокая скорость передачи, надежность, отказоустойчивость, контроль над сетью. В данном случае, несмотря на сложность реализации и больших затрат на оборудование, я бы выбрала технологию Gigabit Token Ring.

На предприятии, на котором к сети подключалось бы небольшое количество пользователей (не больше 10), то в данном случае требования были бы не такие жесткие, даже для передачи информации хватило бы скорости в 10 Мбит/с. В этой ситуации выбор бы остановился на технологии Ethernet. Она проста в реализации и не требует больших затрат на оборудование. Необходимо также отметить, что данная технология широко распространена, следовательно, купить сетевое оборудование для построения такой сети намного легче [10].

Поясните, из каких соображений выбран размер ячейки ATM?

Ответ: ячейка ATM имеет фиксированный размер 53 байт (поле данных занимает 48 байт и 5 байт занимает заголовок). Данный размер ячейки является результатом компромисса между телефонистами и компьютерщиками - первые настаивали на размере поля данных 32 байта, а вторые - в 64 байта.

На выбор размера ячейки большое влияние оказала задержка пакетизации. Задержка пакетизации - это время, в течение которого первый замер голоса ждет момента окончательного формирования пакета и отправки его по сети. При размере поля данных в 48 байт одна ячейка ATM обычно переносит 48 замеров голоса, которые делаются с интервалом 125 мкс. Поэтому первый замер должен ждать примерно 6 мс, прежде чем ячейка будет отправлена по сети. Именно по этой причине телефонисты боролись за уменьшение размера ячейки, так как 6 мс - это задержка, близкая к пределу, за которым начинаются нарушения качества передачи голоса. При выборе размера поля данных в 32 байта задержка пакетизации составила бы 4 мс, что гарантировало бы более качественную передачу голоса. Компьютерные специалисты стремились наоборот увеличить поле данных до 64 байт, ссылаясь на повышение скорости передачи данных. Избыточность служебных данных при использовании поля данных в 48 байт составляет 10%, а при использовании поля данных в 32 байта она сразу повышается до 16%.

В чем состоит сходство и различие технологий (сравнить по основным 7 характеристикам):

- Г) 10Gigabit Ethernet, построенная на основе оптоволоконного кабеля, и HSTR; Д) FDDI и Token Ring;

Ответ:

Г) 10Gigabit Ethernet, построенная на основе оптоволоконного кабеля, и HSTR;

|

Характеристики |

10Gigabit Ethernet |

HSTR |

|

Скорость передачи |

10 Мбит/с |

100 Мбит/с |

|

Топология |

"звезда" или "расширенная звезда" |

"звезда", "кольцо" |

|

Метод доступа |

Полудуплексный режим |

Алгоритм раннего освобождения маркера |

|

Среда передачи данных |

Медная витая пара и оптоволоконные линии |

Неэкранированная витая пара, оптоволокно |

|

Формат кадров |

802.3 /LLC, Raw 802.3, Ethernet DIX, Ethernet SNAP |

Маркер, кадр данных, прерывающая последовательность |

|

Методы кодирования |

4-х уровневое кодирование PAM-4 |

Дифференциальный манчестерский код |

Д) FDDI и Token Ring;

|

Характеристики |

FDDI |

Token Ring |

|

Скорость передачи |

100 Мбит/с |

4 Мбит/с, 16 Мбит/с |

|

Топология |

"двойное кольцо" |

"кольцо", "зведа" |

|

Метод доступа |

Алгоритм раннего освобождения маркера |

Маркерный, алгоритм раннего освобождения маркера |

|

Среда передачи данных |

Оптоволокно, неэкранированная витая пара UTP 5 |

Витая пара UTP 3,6, Экранированная витая пара STP тип 1, оптоволокно |

|

Формат кадров |

Кадры Token Ring (маркер, кадр данных, прерывающая последовательность) без полей приоритетов |

Маркер, кадр данных, прерывающая последовательность |

|

Методы кодирования |

4B/5B, NRZI, MLT-3 |

Манчестерский код |

К каким уровням модели OSI относятся следующие протоколы: telnet, HTTP, LAP-D, PPP, SMB, TCP, IP, SAP, SPX, NCP, NetBIOS, RIP, IPX, X.500, FTAM, NetBEUI, FTP, SNMP, OSPF, X.400, UDP, Ethernet?

Ответ:

Прикладной (HTTP, SNMP, FTP, Telnet, FTAM, X.400, SMB, X.500)

Представительский (NCP, SAP, HTTP, Telnet, SMB, FTP, X.400)

Сеансовый (NetBIOS, TCP, UDP, NCP, SAP)

Транспортный (SPX, TCP, UDP, NetBEUI)

Сетевой (IPX, RIP, OSPF, IP, NetBEUI)

Канальный (Ethernet, LAP-D, PPP)

Физический (Ethernet, LAP-D, PPP)

Что общего в работе концентратора 100VG-AnyLAN и обычного коммутатора? Объясните.

Ответ: концентратор 100VG-AnyLAN и обычный коммутатор передают данные непосредственно получателю, то есть тем абонентам, которые они были адресованы. При этом выбирает MAC-адрес из таблицы коммутации.

Опишите формат:

2)кадра LAP-D сетей ISDN;

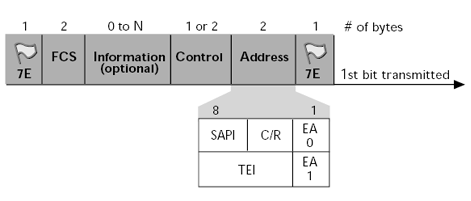

Обмен сообщениями LAP-D между одноранговыми узлами осуществляется в виде кадров, формат которых показан на Рисунке. Кадр может содержать или не содержать информационное поле.

Рис. Формат кадра Q.921 и адресное поле

Адресное поле

- *Состоит из идентификатора оконечной точки терминала (TEI) и идентификатора пункта доступа к услугам (SAPI). На Рисунке 5 адресное поле выделено из формата кадра Q.921. *TEI идентифицирует устройство пользователя. TEI присваивается коммутатором автоматически или фиксированным способом. Фиксированные TEI используются в конфигурациях PRI или "точка-точка" BRI. Автоматические TEI обычно используются с терминалами в многоточечной конфигурации BRI. Далее приведены значения для TEI:

От 0 до 63: неавтоматическое присвоение TEI

От 64 до 126: автоматическое присвоение TEI

*Существует ряд сообщений, связанных с управлением TEI, которые встраиваются во 2-й уровень. Далее приводятся эти сообщения и их определения:

IDENT REQUEST: Запрос идентификации; Передается в направлении от пользователя к сети, запрашивает значение TEI, присваиваемое коммутатором

IDENT ASSIGNED: Присвоение идентификации; Передается в направлении от сети к пользователю, коммутатор присваивает AUTO TEI (64-126)

IDENT DENIED: Отклонение идентификации; Передается в направлении от сети к пользователю, отказ в ответ на запрос идентификации для TEI

ID CHK REQUEST: Запрос проверки идентификации; Передается в направлении от сети к пользователю, запрашивает проверку по конкретному TEI или по всем присвоенным TEI

ID CHK RESPONSE: Ответ проверки идентификации; Передается в направлении от пользователя к сети, отвечает на запрос о проверке ID для присвоенного TEI

IDENT REMOVE: Удаление идентификации; Передается в направлении от сети к пользователю, удаляет присвоенный TEI

IDENT VERIFY: Проверка идентификации; Передается в направлении от пользователя к сети, запрашивает проверку присвоенного TEI

- *SAPI определяет функцию звена данных; он идентифицирует пользователя 3-го уровня LAP-D, и поэтому соответствует объекту протокола 3-го уровня в устройстве пользователя. Назначается четыре значения:

- 0: Используется для процедур управления соединением, для управления B-каналами 1: Используется для организации связи в пакетном режиме с использованием I.451 МСЭ-Т; может использоваться для сигнализации пользователь-пользователь 16: Резервируется для организации связи в пакетном режиме по D-каналу с использованием 3-го уровня протокола X.25 63: Используется для обмена информацией управления 2-м уровнем

Поля управления

LAP-D определяет три типа кадров, а поле управления идентифицирует тип передаваемого кадра.

Информационные кадры (I-кадры) переносят данные, которые должны быть переданы пользователю. Данные управления потоком и ошибками, использующие механизм go-back-N ARQ (запрос на автоматический повтор), совмещают передачу запросов и ответов в информационном кадре [8].

Управляющие кадры (S-кадры) обеспечивают механизм ARQ, когда совмещение передачи запросов и ответов в информационном кадре не используется.

Ненумерованные кадры (U-кадры) обеспечивают дополнительные функции управления звеном и также используются для обеспечения режима работы без подтверждения.

- *Управляющее поле идентифицирует тип передаваемого кадра. *Все форматы управляющего поля включают бит опроса/конечный бит (P/F).

В кадрах-командах этот бит определяется, как бит P и устанавливается на 1, чтобы запросить кадр-ответ от равноправного объекта LAP-D.

В кадрах-ответах этот бит определяется, как бит F и устанавливается на 1, чтобы обозначить кадр-ответ, передаваемый как результат выполнения команды-запроса.

- *Поле управления включает в себя поля номера принимаемого кадра [N(R)] и номера передаваемого кадра [N(S)], которые отслеживают переменные, определяющие порядковые номера I-кадров. *SABME (Установить расширенный асинхронный сбалансированный режим) - это команда, используемая для установки режима работы с подтверждением для множества кадров. Инициатор этой команды принимает в ответ ненумерованное подтверждение (UA).

Информационное поле

- *Информационное поле представлено только в I-кадрах и некоторых ненумерованных кадрах, включающих информацию 3-го уровня. *Максимальная длина 260 октетов (байтов). *Включает тип сообщения и параметры; например, сообщение SETUP используется для настройки соединения. Включает в себя информацию о возможности переноса, адреса отправителя и получателя, выбор транзитной сети и другие данные. *Информация 3-го уровня используется для внутристанционных и межстанционных соединений, использующих сигнализацию SS7.

Выберите названия протоколов: Q.921, FTAM, Ethernet, Q.933, LAB-B, CMIP, AAL 3/4, LAP-D, LAP-F, X.226, AAL 5, telnet, Q.931, X.25/3, I.430/ I.431, AAL 1, которые относятся к стеку X.25.

Ответ: LAB-B, X.25/3

Какие из ниже перечисленных пар сетевых технологий совместимы по форматам кадров и, следовательно, позволяют образовывать составную сеть без необходимости транслирования кадров. Объяснить.

- Г) Fast Ethernet -- Radio Ethernet; Д) FDDI - Ethernet;

Ответ:

- Г) Fast Ethernet -- Radio Ethernet не совместимы по форматам кадров, так как Radio Ethernet имеет свой формат кадра. Д) FDDI - Ethernet не совместимы, так как в FDDIимеет кадр 3-х форматов TokenRing, но без полей приоритета, а Ethernetимеет форматы кадров 802.3/LLC, Raw802.3, EthernetDIX, Ethernet-SNAP.

Назовите функции модели OSI

7)уровня 7 (Прикладного).

Ответ:

Прикладной уровень выполняет следующие функции:

- 1. выполнение различных видов работ. - передача файлов; - управление заданиями; - управление системой и т. д; 2. идентификация пользователей по их паролям, адресам, электронным подписям; 3. определение функционирующих абонентов и возможности доступа к новым прикладным процессам; 4. определение достаточности имеющихся ресурсов; 5. организация запросов на соединение с другими прикладными процессами; 6. передача заявок представительскому уровню на необходимые методы описания информации; 7. выбор процедур планируемого диалога процессов; 8. управление данными, которыми обмениваются прикладные процессы и синхронизация взаимодействия прикладных процессов; 9. определение качества обслуживания (время доставки блоков данных, допустимой частоты ошибок); 10. соглашение об исправлении ошибок и определении достоверности данных; 11. согласование ограничений, накладываемых на синтаксис (наборы символов, структура данных).

Указанные функции определяют виды сервиса, которые прикладной уровень предоставляет прикладным процессам. Кроме этого, прикладной уровень передает прикладным процессам сервис, предоставляемый физическим, канальным, сетевым, транспортным, сеансовым и представительским уровнями [5].

Опишите стек протоколов:

4)X.25;

Ответ: стандарты сетей Х.25 описывают 3 уровня протоколов:

- - физический; - канальный; - сетевой.

На рисунке показана модель взаимодействия конечных узлов (ЭВМ, маршрутизаторы, ПАД) и центров коммутации пакетов (ЦКП).

На физическом уровне определен протокол Х.21 - универсальный интерфейс между оконечным оборудованием (DTE) и аппаратурой передачи данных (DCE) для синхронного режима работы в сетях общего пользования, а также протокол X.21bis для модемов, удовлетворяющих рекомендациям серии V [4].

Ha канальном уровне используется протокол LAP-B, являющийся подмножеством протокола HDLC. Этот протокол обеспечивает сбалансированный режим работы, что означает равноправие узлов, участвующих в соединении. По протоколу LAP-B устанавливается соединение между конечными узлами (компьютером, маршрутизатором или сборщиками-разборщиками пакетов) и коммутатором сети, а также между непосредственно связанными коммутаторами.

Сетевой уровень Х.25/3 (в стандарте назван пакетным уровнем) реализуется с использованием различных типов пакетов и выполняет функции маршрутизации пакетов, установления и разрыва виртуального канала между конечными абонентами сети и управления потоком пакетов.

На рисунке показана последовательность формирования кадра канального уровня LAP-B, передаваемого между узлами и ЦКП.

В конечных узлах данные более высоких уровней (4-7) упаковываются на сетевом (пакетном) уровне в пакет Х.25, который затем передается на 2-й канальный уровень, где пакет вкладывается в поле данных кадра LAP-B. Кадр LAP-B включает в себя двухбайтовый заголовок, содержащий адрес (А) и поле "Управление (У)", и концевик (2 или 4 байта), содержащий контрольную сумму (КС). В качестве обрамления кадра используется 8-битовая последовательность 01111110, называемая флагом (Ф).

Какие дополнительные возможности имеют коммутаторы, поддерживающие протоколы Spanning Tree - STP, RSTP, MSTP? Объясните.

Ответ: Spanning Tree - это алгоритм покрывающего дерева. Этот алгоритм позволяет с помощью специальных тестовых сигналов распознавать петли, замкнутые контуры и одну из связей, образующая петлю, считать резервной.

Протокол STP - обеспечивает резервирование канала и предотвращает появление сетевых петель.

Протокол RSTP - повышает отказоустойчивость сети благодаря более быстрому восстановлению после отказа соединения, т. е. более быстрому переключению на резерв.

Протокол MSTP - обеспечивает возможность использования нескольких копий связующих деревьев и повышает надежность соединения во множественных виртуальных сетях [9].

Какие из ниже приведенных адресов не могут быть использованы в качестве IP-адреса конечного узла сети, подключенной к Internet? Для синтаксически правильных адресов определите их класс: А, В, С, D или Е.

- (л) 195.34.34.255 (в) 107.24.24.0 (к) 15.15.15.15

Ответ: все адреса являются синтаксически правильными, но в протоколе IP существует несколько соглашений об интерпретации IP-адресов. Первый октет равный 127 зарезервирован, он используется для тестирования сети, поэтому в качестве адреса конечного узла использоваться не может и имеет название loopbacr. Так же зарезервированными являются адреса, состоящие из одних 0 - означает адрес узла, который сгенерировал этот пакет, 1 - пакет рассылается всем узлам сети, в которой сгенерирован. Адреса, у которых в поле номера сети стоят только нули по умолчанию считается, что узел назначения принадлежит той же самой сети, который отправил пакет. Если в поле номера узла назначения стоят только единицы, то пакет, имеющий такой адрес, рассылается всем узлам сети с заданным номером сети. В том случае, когда все двоичные разряд равны 1, пакеты с таким адресом рассылаются всем узлам, находящимся в той же сети, что и источник. Такие адреса являются зарезервированными, и использоваться в качестве адреса конечного узла не может.

Определившись с зарезервированными адресами можно определить адреса, которые не могут быть использованы в качестве адреса конечного узла. Это:

195.34.34.255 - широковещательное сообщение. Класс С.

Адреса 15.15.15.15 и 107.24.24.0 относятся к классу А и могут быть использованы как IP-адреса конечного узла сети.

Пусть IP-адрес некоторого узла подсети равен (а) - (м) из предыдущего примера, а значение маски для этой подсети - 255.255.255.128. Определите номер подсети. Какое максимальное число узлов может быть в этой подсети? Объяснить.

- (л) 195.34.34.255 (в) 107.24.24.0 (к) 15.15.15.15

Ответ:

(л) 195.34.34.255

Номер сети - 195.34.34.128

Число узлов - 126.

(в) 107.24.24.0

Номер сети - 107.0.0.0

Число узлов - 16777214.

(к) 15.15.15.15

Номер сети - 15.15.0.0

Число узлов - 65534.

Опишите принцип действия и достоинства технологии MPLS.

Ответ: архитектура MPLS, наиболее эффективная для передачи IP-трафика и работы в среде IP-ориентированных приложений, разрабатывалась и позиционируется для построения высокоскоростных магистральных сетей, обеспечивает экономичность и безопасность организации VPN (Virtual Private Network) - соединений. Гибкие и высокомасштабируемые сети MPLS реализуют мощные функции управления IP-трафиком и позволяют передавать его на высокой скорости и в большем объеме. С использованием MPLS и предложением дифференцированного качества обслуживания IP-приложений оператор имеет возможность расширить спектр услуг.

Технология MPLS позволяет интегрировать сети IP и ATM, что сохраняет инвестированные средства в оборудование. Архитектура MPLS стандартизирована и объединяет наиболее удачные элементы разработок нескольких компаний.

В основе технологии MPLS лежит принцип обмена меток. Каждый маршрут таблицы маршрутизации ассоциируется с определенной меткой, уникальной для маршрутизатора MPLS-сети. Метка передается в составе любого пакета, причем способ ее привязки к пакету зависит от используемой технологии канального уровня. В сети MPLS заголовок IP-пакета анализируется граничным маршрутизатором. Он же и определяет для пакета наилучший маршрут в сети и помечает па идентифицирующей этот маршрут. Все остальные маршрутизаторы в сети MPLS считывают только метку и направляют пакет по указанному маршруту. По выходе из MPLS-облака пакет доставляется стандартной IP-маршрутизацией.

Метки MPLS могут быть расположены одна за другой в стек. Каждый маршрутизатор работает с первой меткой в стеке, пока пакет не достигнет пункта назначения предписанного ею маршрута. Там эта метка удаляется. Если после нее в стеке остались еще метки, они анализируются и обрабатываются таким же образом, пока не будет удалена последняя. Порядок меток в стеке может быть изменен, а каждая метка заменена новой.

Для взаимного информирования о назначаемых метках маршрутизаторы и ATM-коммутаторы используют стандартизованный протокол распределения меток LDP (Label Distribution Protocol).

Архитектура MPLS предусматривает два метода распределения меток: по запросу и без него. В первом случае LSR (Label Switch Router) - маршрутизаторы запрашивают создание метки для соединения, во втором - самостоятельно извещают, без каких-либо запросов, соседей о назначенных метках.

Использование стека меток и протокола резервирования ресурсов RSVP (Resource Reservation Protocol) обеспечивает явную коммутацию пакетов через так называемые туннели в сети MPLS, что повышает эффективность загрузки каналов в MPLS-сети с альтернативными путями, так как определенный трафик с меткой идет по конкретному пути с заданными параметрами качества обслуживания.

Наиболее значимые решения в архитектуре MPLS - возможность разделения IP-трафика и создания VPN-соединений между различными узлами, а также независимость адресных пространств операторской и клиентских сетей. Построенные на основе технологий MPLS/VPN сети отличаются исключительно высокой масштабируемостью, простотой настройки и естественной интеграцией с другими сервисами IP. Разделение трафика и изоляция сетей обеспечиваются автоматической фильтрацией маршрутных объявлений и применением туннелей MPLS для передачи клиентского трафика по внутренней сети провайдера. Маршрутная информация из сети клиента с помощью расширения MP-bgp-протокола BGP (Borger Gateway Protocol) попадает только в сети этого же клиента. Маршрутизаторы разных клиентов не имеют маршрутной информации друг о друге и сети провайдера, чем и достигается изоляция сетей. Использование MPLS-туннелршрутизаторами связывает сети клиентов и снимает необходимость иметь маршрутную информацию на всех маршрутизаторах в сети оператора. О клиентских маршрутах знают только пограничные маршрутизаторы оператора, к которым непосредственно подключены эти клиенты. Данные маршрутизаторы разделяют внутреннюю операторскую и клиентские таблицы маршрутизации с помощью технологии VRF (VPN Routing and Forwarding). То есть на граничном устройстве создается по одной VRF-таблице для каждого клиента. А ограничение маршрутной информации пределами отдельного VPN изолирует адресные пространства разных VPN [3].

Повышение уровня защищенности MPLS/VPN достигается с помощью устанавливаемых в сетях клиентов или сети провайдера традиционных средств аутентификации и шифрования, например, IPSec.

Качество и надежность сетей MPLS проверены временем. Многие операторы связи эксплуатируют подобные сети на коммерческой основе. Подавляющее большинство вновь проектируемых и строящихся сетей основываются на MPLS-архитектуре. Технология MPLS стала стандартом де-факто для построения магистрали операторских сетей.

Решение с использованием MPLS-сети в качестве основы операторской инфраструктуры имеют экономические и технические преимущества, в том числе:

- *эффективное инвестирование в инфраструктуру провайдера, исключение необходимости строительства и поддержки разных типов сетей; *экономически выгодное использование физических каналов связи между узлами оператора за счет передачи голосовых данных, данных клиентских VPN и данных Интернета через единую сеть IP/MPLS; *возможность использования любых существующих сетей для магистрали и доступа клиентов; *расширение списка операторских сервисов, предоставляемых клиентам; *простота настройки и эксплуатации сети; *высокая масштабируемость сети и надежность решения; *низкая требовательность к ресурсам оборудования.

В данном теоретическом вопросе были выполнены практические задания.

Похожие статьи

-

Концентраторы вместе с сетевыми адаптерами, а также кабельной системой представляют тот минимум оборудования, с помощью которого можно создать локальную...

-

Выводы - Построение локальных сетей по стандартам физического и канального уровней

- От производительности сетевых адаптеров зависит производительность любой сложной сети, так как данные всегда проходят не только через коммутаторы и...

-

Расчет производительности сети. Объем сетевого трафика - Построение локальной компьютерной сети

Используется сетевой стандарт Ethernet, и на сети большинство одинаково активных пользователей, пропускная способность для каждого пользователя...

-

В данной главе рассматриваются устройства логической структуризации сетей, работающие на канальном уровне стека протоколов, а именно - мосты и...

-

Введение - Построение локальной компьютерной сети

Информационные технологии давно вошли в нашу повседневную жизнь. Одним из таких аспектов является наличие персональных компьютеров, что в свою очередь...

-

Группирование компьютеров в рабочие группы дает два важных преимущества сетевым администраторам и пользователям. Наиболее важное - серверы домена...

-

Кабельная система Вся кабельная сеть проложена в пустоте между фальш-полом и плитами перекрытия этажа. СКС смонтирована с использованием кабеля фирмы...

-

Локальная сеть в развитии страны Современное общество вступило в постиндустриальную эпоху, которая характеризуется тем, что информация стала важнейшим...

-

Построение локальной компьютерной сети - Архитектура локальных компьютерных сетей

Имеется помещение в котором необходимо организовать компьютерную сеть. План помещения представлен ниже. На 6 компьютеров установлена система...

-

Сетевая архитектура - Построение корпоративной компьютерной сети

Сетевая архитектура - это сочетание топологии, метода доступа, стандартов, необходимых для создания работоспособной сети. Выбор топологии определяется, в...

-

RAID (англ. Redundant array of independent disks) - технология виртуализации данных, которая объединяет несколько дисков в логический элемент для...

-

При работе порта в полудуплексном режиме коммутатор не может изменять протокол и пользоваться для управления потоком новыми командами, такими как...

-

Принципы работы мостов - Построение локальных сетей по стандартам физического и канального уровней

Алгоритм работы прозрачного моста Прозрачные мосты незаметны для сетевых адаптеров конечных узлов, так как они самостоятельно строят специальную адресную...

-

В сети для объединения рабочих станций используется коммутатор D-Link DES-1024A/E с 24 портами 10/100/1000Base-T. Компьютеры подключены к сети с помощью...

-

Концентраторы - Построение локальных сетей по стандартам физического и канального уровней

Основные и дополнительные функции концентраторов Практически во всех современных технологиях локальных сетей определено устройство, которое имеет...

-

Заключение - Построение корпоративной компьютерной сети

В данном курсовом проекте рассмотрены вопросы организации локальной вычислительной сети общества с ограниченной ответственностью "Денеб". Данная тема...

-

Введение - Построение корпоративной компьютерной сети

На сегодняшний день в мире существует более 130 миллионов компьютеров, и более 80% из них объединены в различные информационно-вычислительные сети, от...

-

Обзор сетей передачи данных, Определение локальных сетей - Сеть абонентского доступа

Определение локальных сетей Способов и средств обмена информацией за последнее время предложено множество: от простейшего переноса файлов с помощью...

-

Построение сетей, Альтернативы - Многопротокольная коммутация по меткам

Технология MPLS используется для построения IP-сетей. На практике MPLS используется для передачи трафика IP и Ethernet. Основными областями применения...

-

Введение, Общие сведения о локальных сетях - Разработка локальной сети для ОАО "Корпорация Монстров"

Общие сведения о локальных сетях Локальный сеть вычислительный сервер Локальная Сеть (локальная вычислительная сеть, ЛВС) - это комплекс оборудования и...

-

Методы разработки вычислительной сети: 1. Экспериментальный метод - персонал предприятия закупает "новинки" рынка компьютерной техники. Такой метод -...

-

Требования к программному обеспечению системы На сетевом оборудовании должна функционировать межсетевая операционная система, причем ее версия должна...

-

Подключение к Интернет: тип, оборудование, характеристики - Построение локальной компьютерной сети

Интернет на предприятии получают от ОАО "Ростелеком". ОАО "Ростелеком" обладает собственной мощной магистральной сетью связи, отвечающей всем требованиям...

-

Сетевые ресурсы - Построение корпоративной компьютерной сети

Следующим важным аспектом планирования сети является совместное использование сетевых ресурсов (принтеров, факсов, модемов). Перечисленные ресурсы могут...

-

Информационные потоки в ЛВС предприятия Рассмотрим организационно-штатную структуру подразделения. Во главе подразделения стоит генеральный директор...

-

Технологии проводных локальных сетей - Разработка локальной сети для ОАО "Корпорация Монстров"

Технология Fast Ethernet Fast Ethernet - пакетная технология передачи данных преимущественно локальных компьютерных сетей. Метод Управления Доступом:...

-

В книге представлены технологии Cisco, используемые сетевыми администраторами среднего уровня или начинающими специалистами, перед которым поставлена...

-

Введение - Проектирование учебной локальной вычислительной сети

Наше время характеризуется бурным развитием телекоммуникационных технологий. Объединение компьютеров в сети позволило значительно повысить...

-

Активное сетевое оборудование - Архитектура локальных компьютерных сетей

Активное сетевое оборудование (АСО) это - электронное устройство, за которым следуют некоторые "интеллектуальные" особенности. К такому оборудованию,...

-

Проектная часть - Исследование и модернизация локальной вычислительной сети

Анализ возможных вариантов построения Прежде всего, при проектировании ЛВС следует выбрать сетевую архитектуру и топологию. Архитектура сети определяет...

-

В настоящее время сетевая технологияIEEE802.3/Ethernet наиболее популярна в мире. Популярность обеспечивается простыми, надежными и недорогими...

-

Проектирование сети - Модернизация локальной вычислительной сети предприятия

Модернизация локальной вычислительной сети для ПАО "Уфанет", включающая в себя 30 рабочих мест. Назначение проекта: Модернизация локальной вычислительной...

-

Введение - Организация локальной вычислительной сети

Современная эпоха характеризуется стремительным процессом информатизации общества. Это сильней всего проявляется в росте пропускной способности и...

-

История развития сети Интернет - Компьютерные сети

1969 г. Рождение ARPAnet Леонард Клейнрок рядом с первым интерфейсным процессором сообщений (коммутатором пакетов) Леонард Клейнрок -- один из авторов...

-

Протоколы локальных сетей - Использование компьютерных сетей

Под протоколами локальных сетей подразумевается набор протоколов первого и второго уровней эталонной модели, определяющих архитектуру локальной сети, в...

-

Способ построения сети. - Технологический процесс в электронной промышленности

Существует множество способов классификации сетей. Основным критерием классификации принято считать способ администрирования. То есть в зависимости от...

-

Сетевые протоколы, используемые в сети Интернет. - Использование компьютерных сетей

Иерархия протоколов TCP/IP 5 Application level 4 Transport level 3 Internet level 2 Network interface 1 Hardware level Протоколы TCP/IP широко...

-

Функции уровней, Эталонная модель OSI - Компьютерные сети

В компьютерной сети каждый уровень может выполнять одну или несколько функций, перечисленных ниже. - адресация, - правила переноса данных: направление...

-

Слежение за деятельностью сети Windows 2008 Server дает много инструментальных средств для слежения за сетевой деятельностью и использованием сети. ОС...

-

Сеть построена на технологии Fast Ethernet. Кабельные линии представляют собой достаточно сложную конструкцию. Кабель состоит из проводников, заключенных...

Перспективы развития сети - Построение локальной компьютерной сети