Инструментальный контроль деятельности привилегированных пользователей корпоративной информационной системы

Введение

Постоянно растущие угрозы от привилегированных инсайдеров, в совокупности с динамично изменяющимися технологиями и бизнес-структурой, ввергают информационную среду организации в огромный риск. Попытки "подкрутить" традиционные инструменты безопасности для смягчения этой угрозы не дают результатов и приводят лишь к ее разрастанию. Целью данной работы является проведение исследования возможностей для инструментального контроля за деятельностью привилегированных пользователей: создание теоретической базы, поиск подходящих инструментов для решения задачи, их анализ и сравнение, разработка способа и пример применения.

Актуальность проблематики обусловлена наивысшей значимостью информационной безопасности в корпоративной информационной системе. В связи с тем, что соблюдение базовых принципов информационной безопасности - конфиденциальность, целостность, доступность - практически всецело зависит в организации от "привилегированных пользователей" (в первую очередь - системных администраторов), они становятся и самым существенным источником инсайдерской угрозы, которая на сегодняшний день выходит на первое место. Поэтому требуется возможность осуществления контроля над ними и пресечения их негативных действий.

Тема исследования имеет низкую степень научной проработанности: данная проблема слабо изучена в науке, хотя и общеизвестна на практике. Ценность работы в этом плане заключается в том, что в ней сформулированы новые теоретические и практические выводы, описаны принципы и технологические инструменты для решения проблемы, которые к данному моменту не были широко известны и не зафиксированы в литературе. Практическая значимость исследования состоит в его готовности к внедрению в практику.

Данная работа имеет следующую структуру:

Глава 1 - анализ "истории" проблематики, выявление теоретических основ, формирование требований к инструменту.

Глава 2 - анализ рынка и поиск подходящих продуктов, их описание и сравнение.

Глава 3 - выбор наиболее актуального решения, примеры и рекомендации по внедрению продукта, анализ результативности.

Заключение - итоговые выводы по работе.

Корпоративная информационная контроль привилегированный пользователь

Глава 1

Современное предприятие отличается разнородной ИТ-инфраструктурой, характеризующейся многообразием оборудования, различными базами данных, информационными системами, которые обслуживаются с использованием привилегированных учетных записей (например, Root в ОС Linux, Administrator в ОС Microsoft Windows) как внутренними администраторами, так и внешними пользователями. Бесконтрольное использование таких учетных записей, в частности, отсутствие регулярной смены паролей и контроля действий пользователей с администраторскими правами, может привести к инцидентам, связанным со сбоями ОС, средств виртуализации и оборудования, вызванными ошибочными или злонамеренными действиями обслуживающего персонала.

Для начала, следует оценить немного статистических данных по исследуемому вопросу.

Согласно U. S. CERT 2010 CyberSecurity Watch Survey:

Среднегодовые потери от киберпреступлений составили $394.700.000

Процент организаций, сообщающих об инцидентах информационной безопасности:

- 35% - Неавторизованный и несанкционированный доступ 34% - Ненамеренное распространение закрытой информации 26% - Финансовое мошенничество 22% - Кража интеллектуальной собственности 21% - кража проприетарной информации 20% - кража персональных данных 19% - саботаж 16% - намеренное распространение закрытой информации

Согласно опросу Ponemon Institute "Insecurity of Privileged Users: Global Survey of IT Practitioners" от декабря 2011, в котором приняли участие IT-специалисты ведущих американских компаний, 42% респондентов считает, что подобные риски будут только расти. В аналогичном опросе от 2014 года доля поддержавших эту идею составила уже 51%.

Предположительно, такая картина вызвана общим ростом относительной доли инсайдерских рисков, так как осуществление внешних атак в наше время становится все более и более труднореализуемым.

Действительно, по данным различных аналитических отчетов, проблема утечки информации с использованием привилегированных учетных записей растет год от года. По информации аналитиков Verizon, доля утечек со стороны системных администраторов за последний год поднялась до 6%.

Вот лист наиболее частых запрещенных видов деятельности, совершаемых ИТ-работниками на рабочем месте, по результатам анонимного опроса 2015го года на сайте sysadmins. ru:

- 54% скачивали нелегальный контент со своего рабочего места; 48% применяли правила исключения для файрволла или других ИТ-систем в личных целях, чтобы обойти политику безопасности компании; 29% "забирали домой" сведения о компании; 25% просматривали конфиденциальные файлы, хранящиеся на серверах компании (например, список зарплат); 16% читали электронную переписку своих коллег (без их разрешения); 15% удаляли или изменяли лог-файлы (чтобы скрыть или уничтожить улики).

Опрашиваемых просили не учитывать те случаи, когда нарушение было вынужденной мерой при исполнении должностных обязанностей, например, прочтение писем другого сотрудника при работе над восстановлением работоспособности его PST-файла (основной файл данных почтового клиента MS Outlook). По результатам этого опроса получается, что ѕ респондентов относительно грубо злоупотребляли своим уровнем привилегий, и могли бы потерять работу, если бы видеозапись доказала их нарушения. При этом 90% опрошенных работников по различным соображениям (они будут упомянуты ниже) были бы за или не против того, чтобы бы за ними наблюдали с помощью инструментов мониторинга.

Наиболее известные "дорогостоящие" инциденты в американской практике:

- 2011: Уволенный работник американского подразделения японской фармакологической компании "Shionogi" удалил 15 VMware систем, что обошлось компании в $800,000. 2010: Работник IT-службы Банка Америки взломал прошивку банкоматов этого банка, получив возможность снимать деньги без учета. Точный объем снятых им средств неизвестен, но точно превышает полмиллиона долларов. 2009: Программист, работавший на Goldman Sachs, украл код новой системы быстрой торговли на бирже, стоимость которого оценивается владельцем в более чем 10 миллионов долларов. 2010: Разработчику из штата Юта удалось "вывести" более двух миллионов долларов из четырех кредитных организаций, на которые он работал. 2011: WikiLeaks - пример с общемировой известностью. Суммарную стоимость собранных этим ресурсом "утечек" оценить не представляется возможным.

Кто обычно - причина этих происшествий?

В типичном случае в ИС организации присутствуют следующие группы пользователей:

- 1) Стандартные: - с минимальными правами, со стандартными правами, с расширенными правами 2) Привилегированные: Администраторские права, Максимальные права (Суперадмины / админы безопасности)

Как правило, виновники - это инсайдеры-злоумышленники, находящиеся во второй группе - привилегированные пользователи (далее также ПП): сисадмины, сервисные инженеры, аутсорсеры, аудиторы, консультанты, внедренцы системных интеграторов, VMware админы (в случае с облачными сервисами) и другие пользователи с повышенными привилегиями:

Привилегированные пользователи потенциально могут нанести максимально возможный ущерб информационным системам компании;

ПП имеют возможности скрыть следы своей деятельности;

Некоторые последствия деятельности ПП необратимы.

Невозможно бороться с ними или хотя-бы оперативно отслеживать стандартными средствами. Например, при использовании разного рода "классических" систем для выявления инцидентов безопасности (как SIEM), есть возможность увидеть лишь логи события, а не картину целиком.

Нет смысла обсуждать здесь, как они вредят и почему делают это.

Но, зачастую, работодателю не стоит сомневаться в лояльности своих сотрудников: он проверял их при приеме на работу, они проверены годами безупречного стажа на рабочем месте, некоторые даже лично заинтересованы в успехе организации и/или непосредственно работодателя.

Тем не менее, даже порядочные работники могут "ошибаться", например, используя одни и те же пароли годами, храня их в незащищенном виде, или предоставляя их другим работникам. Так же, немалую роль в утечке паролей играет все набирающая популярность схема удаленной работы: работнику стоит лишь уделить недостаточно внимания защищенности соединения - и его ID и пароль сразу станут общественным достоянием. К примеру, такое чаще всего происходит при работе в каком-нибудь кафе по местному незащищенному WI-FI.

В действительности, многие сетевые устройства и сервера имеют единственный администраторский аккаунт, а это значит, что придется в случае малейшей необходимости предоставить сразу полный доступ (схема "все или ничего"). Зачастую, работники IT-отделов организации "разделяют" административные аккаунты с коллегами. Еще одна уязвимость - пароли, встроенные в код скриптов и приложений ("hardcoded passwords"). Не стоит забывать и об опасностях, связанных с облачными сервисами.

Итак, выделим 4 основных группы уязвимостей:

Пользователи с некорректно завышенными привилегиями;

Незащищенные данные доступа к привилегированным аккаунтам;

"разделяемые" административные аккаунты (один аккаунт использует несколько человек) и "обезличенные" аккаунты;

Риски работы с облачными сервисами.

Проясним детали рисков, связанных с "облаками":

Гипервизор имеет полный доступ к данным "арендаторов", и даже может изменять поведение их систем;

Возможность кумулятивного эффекта: человек с правами гипервизора такой системы может в мгновение уничтожить тысячи виртуальных серверов и систем, платформ, данных;

Арендаторы не имеют возможности найти "виновного" со стороны вендора.

Также, контроль за действиями привилегированных пользователей обязателен для выполнения регулирующих требований. Например, финансовые организации должны соответствовать стандартам PCI DSS, ITIL, COBIT, ISO 27000 и некоторым другим стандартам, например СТО БР ИББС. Успешное прохождение этих проверок необходимо для того, чтобы организации могли продолжать ежедневную деятельность и предотвратить утечку/утерю закрытых данных, финансовые потери и ущерб для своей репутации. Особенно важны эти требования для систем, работающих с "закрытой информацией", например государственных информационных системы, ИС оборонных предприятий и т. д.

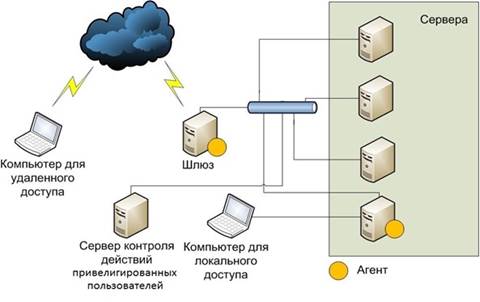

Итак, перед специалистами по информационной безопасности встает важная задача - обеспечить автоматизированное управление учетными записями и постоянный контроль действий привилегированных пользователей. Чтобы оценить объемность этой задачи, достаточно взглянуть на рисунок ниже (Рис.1). На рисунке изображен пример типичной схемы "сеансов доступа" пользователей к ресурсам и удаленным рабочим столам в ИС небольшой организации за 1 час рабочего времени: бледно-желтые круги - удаленные сервера хранения и обработки данных, зеленые - виртуализированные сервера для работы по RDP, остальное (синие, фиолетовые и др.) - машины пользователей и устройства сетевой инфраструктуры. Диаметр круга соответствует интенсивности деятельности и объему проходящих данных.

Первый шаг к решению проблемы - концепция "least privilege" - "минимально необходимые привилегии". Она соответствует давным-давно сформированному принципу "DAPE": Deny All Permit by Exception (запретить все, допустить в порядке исключений). Но на данный момент этого явно недостаточно. Следующим шагом является "Zero Trust access control", или "модель нулевого доверия". Она должна разумно совмещать в себе полный набор мер от модели DAPE и часть мер от концепции "максимального недоверия", таких, как шифрование трафика, мониторинг деятельности пользователей, запись сессий, управление паролями и т. д.

Таким образом, очевидна необходимость внедрения системы управления привилегированными учетными записями, целью построения которой является минимизация потенциального ущерба в компании от злоупотреблений собственных сотрудников, а также третьих лиц, имеющих логический или физический доступ к ее информационным системам и оборудованию.

Данное решение представляет собой комплекс организационных и технических мер. Организационные меры решения данной проблемы включают:

Контроль доступа субъектов к защищаемым ресурсам в соответствии с определенной моделью доступа;

Регламент получения и изменения уровня привилегий для внутренних сотрудников;

Регламент получения и изменения уровня привилегий для партнеров, сотрудников с удаленным доступом.

Технические меры решения данной проблемы - это внедрение надежной и эффективной автоматизированной системы контроля за действиями пользователей с привилегированными учетными записями. В общем виде принципиальная схема подобной системы представлена на иллюстрации (Рис. 1). Для контроля действий привилегированных пользователей устанавливается сервер контроля действий администраторов и агенты, которые устанавливаются на сервера и рабочие станции, где необходимо контролировать сессии пользователей.

Рисунок 1

Технологически задачу управления привилегированными учетными записями и доступом можно разделить на несколько подзадач:

Централизованное управление административными учетными записями для внешних сотрудников;

Проверка правильности выдачи административных прав;

Создание политик доступа для администраторов (типы сеансов, протоколы доступа, время доступа и т. п.);

Запись всех действий сотрудников сторонних организаций, администраторов, которые по определению имеют административные права; причем важно записывать действия как можно подробнее, простое логирование некорректных действий тут не подойдет;

Исключение возможности администраторам "замести" следы своих недобросовестных действий;

Контроль над действиями автоматизированных систем, обеспечивающих привилегированный доступ к другим системам - М2М-соединения.

В общем виде, "прозрачность" входа пользователей должна обеспечиваться подобной схемой, когда происходит сначала single sign-on на персонифицированный (привязанный к конкретному человеку) аккаунт системы контроля, а позже система уже связывает его с необходимыми разрешенными правами учетных записей самой ИС организации (Таблица 1).

Таблица 1. Пример общей принципиальной схемы соответствий "сотрудник - конечная учетная запись"

ПользовательID LogOn timeУч. записьСтатусLogOut time

Иванов179: 57adm не активен-

Петров2210: 02petrov активен-

Сидоров310: 36sidorov активен-

Быков1111: 24videoguard активен-

Волкова1311: 48volkova не активен13: 17

Соловьев613: 111c_user активен-

Тарасов1913: 22adm активен-

Орлов1413: 31orlov активен-

Итак, сформируем итоговый набор основных требований к функционалу подобной системы:

- 1) Контроль доступа - кто, куда может "ходить" и что делать: контроль доступа к учетным записям, серверам, программам, системам, данным, исполняемым командам и т. д. 2) Защита и управление данными учетных записей - безопасное хранение и выдача паролей, ротация паролей, single sign-on, "аварийная" выдача административных паролей, соответствие учетных записей данной системы и доступных для них учетных записей ИС организации и т. д. 3) Деанонимизация деятельности - больше не получится оставаться неизвестным пользователю, который использует не привязанный к личности аккаунт, такой, например, как админский или разделяемый с коллегой. 4)"Сдерживание" пользователей (или предупреждение перехода) - предотвращение "leapfroging'а" - дословно "перепрыгивания", например, с помощью RDP. Здесь важно понимать, что внедрение такой системы сделает в некоторых случаях использование RDP и аналогичных схем в принципе недоступными даже в случаях, когда это не запрещено. Поэтому потребуется перестройка ИС и модели действий пользователя под удаленное подключение ко всем необходимым "столам" сразу со стартового интерфейса данной системы, без использования промежуточных точек. 5) Контроль исполняемых команд - во всех консолях, а так же и в программах. 6) Запись сессий с on-time подкреплением метаданных. Важно, чтобы записи имели формат, не занимающий много места и хорошо сжимающийся, а так же, чтобы запись велась только во время действий, и останавливалась на время простоя. Приветствуются синхронизированное логирование и анализирование, а так же использование спецкодеков для записи в "псевдовидеоформате" (изображение основано не на полном видеозахвате, а на "формах", отдельный захват текста, упрощенные цвета и т. д.). 7) Тотальное логирование - ведение логов всех проводимых действий и изменений - в том числе и "неодушевленными" пользователями. 8)"Поднятие тревог" - уведомление офицеров безопасности о несанкционированных действиях, ведение отдельного лога нарушений, рейтинги доверия к пользователям и сессиям, уведомления пользователя о том, что он пытается совершить запрещенные действия, меры наказания за продолжение несанкционированных действий (такие, как прерывание сессии или блокировка аккаунта пользователя в случае более грубого нарушения).

Так же, следует сформулировать набор дополнительных требований к самой системе:

- 1) Возможность автоматической "интеллектуальной" самонастройки системы, самостоятельный поведенческий анализ. 2) Работа в облачных (виртуализированных) средах - как со стороны вендора, так и в облачных системах "арендаторов". На сегодняшний день это становится очень актуальным требованием всвязи с повсеместным использованием "облачных" систем. 3) Поддержка кросс-доменного функционирования - обеспечит значительно меньшие финансовые и административные расходы, так как не придется приобретать несколько комплектов решения и оборудования и тратить силы и время на их установку и настройку. 4) Простота внедрения и стартовой настройки - очень важна для столь всеохватывающей системы. 5) Возможность одновременного обслуживания одним подобным устройством до 200 пользователей (цифра может варьироваться в зависимости от интенсивности их действий) - при условии, что остальная инфраструктура (например, сервера, на которые ведется запись видеопотока и метаданных) поддерживают такую нагрузку. 6) Легкость установки в ИТ-инфраструктуру организации и интеграция с другими компонентами, такими, как, например, IAM, SIEM и WFMS. 7) Мультиплатформерность - решение должно поддерживать весь широкий спектр различных устройств на Windows, Unix-based, Linux, Citrix и Mac системах, мейнфреймы, устройства сетевой маршрутизации и безопасности, и т. д. 8) Автоматическое обнаружение ресурсов и распространение политик: с сегодняшними темпами работы ИС уже не получится успевать вручную определять необходимые к защите ресурсы и назначать политики - система должна уметь делать это сама на основе псевдоинтеллектуального анализа, а офицер безопасности лишь только проверять за ней в случае необходимости.

Не обязательно, чтобы система отвечала всем этим требованиям одновременно, однако наличие той или иной особенности повышает ее конкурентоспособность на весьма узком рынке подобных решений.

Можно отметить, что, в силу некоторых обстоятельств, основным из которых являлось отсутствие до недавних пор рынка подобных продуктов, некоторые организации создали свои подобные "доморощенные" системы, однако не стоит их рассматривать здесь, так как все они являются негибкими, неэкспортируемыми и неинтегрируемыми сугубо частными решениями для абсолютно конкретных случаев.

Что касается масштабов организации, в которой может внедряться подобная система, то потенциально он может быть любым, однако важно отметить, что вероятнее всего такое решение будет обладать положительным ценовым эффектом от роста масштаба организации. Так, в ходе последующего анализа мы выясним, что среднее количество пользователей, которое успешно обслуживает подобная система, соответствует тремстам (при средней "агрессивности" темпов их работы).

Вывод к главе 1

Постоянно растущие угрозы от привилегированных инсайдеров, в совокупности с динамично изменяющимися технологиями и бизнес-структурой, ввергают информационную среду организации в огромный риск. Попытки "подкрутить" традиционные инструменты безопасности для смягчения этой угрозы вероятно приведут вскоре лишь к ее разрастанию. Многие организации вновь открывают для себя концепцию "минимальных привилегий", но она является лишь отправной точкой, явно недостаточной для решения проблемы. Основанная на ней концепция "нулевого доверия" определяет восемь ключевых элементов, требуемых для адекватной защиты от возросшей "инсайдерской" угрозы. Данное направление только начало развиваться, однако на рынке программных продуктов уже существуют отвечающие представленным требованиям решения. Минимизация ущерба достигается за счет снижения вероятности несанкционированного доступа к информационным системам, неконтролируемого изменения их настроек и обрабатываемой информации, путем применения и реализации парольной политики, ограничения доступа а также записи сессий работы пользователей.

Глава 2

Итак, как уже было сказано ранее, рынок подобных продуктов весьма молод: можно считать датой его появления 2011 год, когда были окончательно сформированы идеи и требования к инструментам по контролю за деятельностью привилегированных пользователей, и в продаже появились первые образцы подобных систем.

Встает вопрос, как сделать правильный выбор. Выбирая решение, необходимо обратить внимание на выполняемые им задачи. Система по управлению доступом к привилегированным аккаунтам должна:

Реализовать рабочий процесс персонифицированного доступа к привилегированным учетным записям к конкретным системам, с четким обоснованием необходимости и требуемым количеством согласований;

"из коробки" контролировать распространенные протоколы, которые используются для управления информационными системами и оборудованием, и обеспечивать запись всех действий использующих их администраторов;

Надежно сохранять информацию о привилегированных учетных записях в специализированном хранилище с обеспечением невозможности несанкционированного доступа к ней, искажения и удаления;

Обеспечивать безопасную, персонифицированную работу с привилегированными учетными записями для администраторов и приложений, работающих от имени суперпользователя (Root) или администратора;

В реальном времени контролировать привилегированные сессии с возможностью прерывания в случае необходимости;

Обеспечивать аудит действий администраторов в удобном формате, чтобы аудитор мог быстро найти интересующие его события и проконтролировать, что происходило в этот момент, например как будто он стоял за спиной администратора и смотрел в монитор;

Использовать мощные средства поиска при анализе записей привилегированных сессий в процессе расследований;

Изолировать (проксировать) привилегированные подключения от реальных серверов (исключить возможность прямого подключения);

Обеспечивать доступность и отказоустойчивость.

Данная система должна осуществлять мониторинг сессий привилегированных пользователей на серверах и рабочих станциях под управлением ОС Windows/Unix/Linux/Citrix. Под задачей мониторинга понимается запись сессии пользователя для дальнейшего просмотра данной сессии и ведение журнала для быстрой навигации администраторов безопасности. Должна быть введена идентификация обезличенных учетных записей привилегированных пользователей (Administrator, root), поскольку довольно распространена ситуация, когда обезличенную учетную запись использует целая группа людей, и в этом случае, даже если сессия будет записана, то определить сотрудника, который открыл эту сессию, не представляется возможным.

Важно понимать, что подобные решения ориентированы в большей мере на корпоративный сектор, на организации, в которых уже имеется подразделение по обеспечению информационной безопасности, но которому не хватает инструментов контроля действий администраторов и иных привилегированных пользователей информационных и телекоммуникационных систем:

Численность системных администраторов превышает ~5 человек;

Организация с аутсорсингом IT-поддержки;

На серверах организации работают внешние агенты;

Организации, от которых требуется соответствие различным стандартам безопасности;

В организации уже имеется подразделение ИБ;

Крупный масштаб организации, высокий оборот средств;

В остальных случаях использование подобного ПО, как правило, не целесообразно.

Конечно, как и у любой системы, у подобных решений тоже есть ряд общих плюсов и минусов:

Плюсы:

Исключение или предельная минимизация возможности нанести вред организации;

Невозможность скрыть следы деятельности;

Денонимизация привилегированных пользователей;

Простота и наглядность определения действий и их последствий;

Соответствие стандартам и регламентам;

Повышение ответственности пользователей;

Предельное сокращение времени на разбирательства;

Однозначное и безошибочное определение виновников;

Долгожданная возможность для пользователя доказать свою непричастность или оправдать времязатраты;

Наличие адекватных доказательств в случае возбуждения административного или уголовного дела;

Минусы:

Привилегированные пользователи воспримут нововведение "в штыки";

Замедление работы ИС (некоторая деградация производительности из-за "прокси");

Усложнение ИС;

Дороговизна решения;

Время на адаптацию пользователей;

Что касается негативного восприятия пользователями такой системы - необходимо просто предварительно провести с ними разъяснительные беседы, основной идеей которых будет внушить им, что эта система работает только во благо пользователей, а не против них. В качестве доказательств этого утверждения можно привести примеры того, что система многократно ускоряет процесс поиска первоисточника инцидента, а так же позволяет однозначно узнать ответственного за случившееся. Сотрудники IT-служб сами заинтересованы в поиске причин и виновников инцидента, когда дело доходит до выхода из строя дорогостоящих ИС.

Так же, система дает возможность пользователю полноценно оправдаться, если он действительно не виноват, или, например, объяснить начальству повышенные времязатраты на проведение тех или иных процедур, ведь все его слова будут подтверждены записью его действий.

Немалую роль в положительном восприятии пользователями такой системы (при должных разъяснениях, конечно) играет и психологический аспект, заключающийся в том, что за тобой не наблюдает постоянно еще одна пара глаз, а лишь неодушевленный инструмент фиксирует изменения (при некоторой настройке - только критические), вносимые в систему, и просмотр зафиксированной записи офицером безопасности будет производиться только в случае инцидента. При такой схеме у людей нет ощущения "ущемленности" из-за постоянного надзора.

В соответствии с составленными критериями автором данной работы был проведен анализ рынка программных продуктов на предмет поиска подходящих решений, и выбрано несколько наиболее достойных из них, максимально полно отвечающих представленным требованиям. Вопрос ценовой категории в данном случае не стоял. Как это станет подробнее видно далее, все отобранные инструменты обладают весьма схожим функционалом, схожим устройством, параметрами, интерфейсными решениями и т. д. Более того, все они "зародились" приблизительно в одно и то же время, и по мере развития копировали идеи друг-друга. Цены, используемые в процессе анализа - ориентировочные, так как не потенциальным клиентам производители их не разглашают, и приходится довольствоваться отрывочными сведениями из интернета.

Вот список этих продуктов:

- 1) BalaBit Shell Control Box 2) CyberArk Privileged Account Security Solution 3) ObserveIt 4) SafeInspect (отеч.) 5) Wallix AdminBastion 6) Xceedium Xsuite

Существует также ряд схожих продуктов, среди которых BeyondTrust PAM, Centrify PIM, Dell PAM, IBM Security PIM, Hitachi ID Systems PAM, MasterSAM, Bomgar PAM, Lieberman Software PM Solution, Applecross Technologies PUM, Arcon PAM, Netwrix PAM, и некоторые другие, но по данным 2015го года их функционал несколько уже предъявленных требований, поэтому в данной работе рассматриваться они не будут.

Теперь проведем анализ отобранных продуктов.

Balabit SCB (Shell Control Box)

Этот инструмент будет рассмотрен несколько подробнее остальных, так как идет первым. Остальные системы действуют и настраиваются подобным способом. Характеристики, полученные в результате анализа, будут по возможности структурированы в виде унифицированных таблиц для простоты восприятия и сравнения.

Данный инструмент представляет собой аппаратное или виртуальное устройство, базирующееся на несколько видоизмененной unix-системе ZorpOS. На территории СНГ данный продукт был успешно внедрен компанией "МТС". Имеет сертификат ФСТЭК России №3452 на соответствие 4 уровню РД НДВ и ТУ, от 11.11.2015 г.

Balabit SCB действует как proxi-шлюз на уровне приложений, ставится в "разрыв" сети. В случае с неаппаратным решением требуемые аппаратные мощности зависят от числа активных пользователей и количества защищаемых серверов. Данный инструмент способен функционировать в нескольких режимах на разных уровнях модели OSI. При этом настройка прозрачного/непрозрачного режима производится непосредственно в самом подключении, что весьма удобно.

"Прозрачный режим"

В таком режиме система ведет только мониторинг, располагаясь в сети в скрытом для пользователей виде. Авторизация на сервере системы не производится, однако инструмент записывает, под какой конечной учетной записью авторизовался пользователь на защищаемом сервере, что позволяет впоследствии найти искомые записи сессий. Встроенная функция IP-спуфинга позволяет сделать устройство "невидимым" для файерволов и маршрутизаторов, подставляя в соединении в качестве исходного IP-адреса адрес машины пользователя. Также, благодаря этому нет необходимости настраивать для него отдельные разрешения на сетевом оборудовании.

Режим "Бастион", имеет несколько реализаций:

Режим TS GateWay. Такая схема требует большое количество тонких и сложных настроек. В этом режиме в rdp-клиенте прописывается DNS-имя сервера balabit в качестве сервера шлюза удаленных рабочих столов. Этот режим использует сертификаты, шифруя трафик как до TS GateWay (сертификат сервера SCB), так и от SCB до защищаемого сервера (либо сгенерированный "на лету" сертификат, либо загруженный в систему). При таком подключении возможно подставить заведенный заранее на сервере SCB пароль конечной учетной записи, таким образом пользователь может не знать учетных данных для подключения на защищаемый сервер.

Режим "Авторизация на GateWay".

Режим "4 глаза". Принцип работы совпадает с режимом "авторизации на GateWay", но тут уже должен "разрешить" подключение администратор безопасности.

Технические характеристики:

|

Аппаратная реализация |

Да |

|

Реализация в виде виртуального устройства |

Да |

|

Реализация в виде программы / программного комплекса |

Нет |

|

Количество раб. мест в стандартной лицензии |

500 пользователей либо 50 серверов |

|

Поддерживаемые системы |

Windows, Linux, Unix-based, OpenVMS, OpenBSD, FreeBSD, NetBSD, VMWare, ОC серверов (Mainframe), различные базы данных, аппаратные файерволы (вроде Cisco ASA) и другие сетевые устройства и устройства инфраструктуры, использующие протоколы администрирования |

|

Поддержка "облаков" |

Поддерживается |

|

Доступ к среде через: |

Веб-интерфейс |

|

Настройка и управление через: |

Веб-интерфейс, администраторская консоль |

|

Отдельная подсистема менеджмента паролей |

Нет |

|

Внутреннее хранилище данных |

Поддерживается, до 20 Тбайт |

|

Наличие готовой конфигурации "из коробки" |

Поддерживается |

|

Самостоятельный поведенческий анализ |

Нет |

|

Отсутствие необходимости в агентах, шлюзах и другом специальном ПО |

Поддерживается |

|

Мониторинг консолей |

Поддерживается |

|

Быстрый поиск |

Поддерживается, по тексту или метаданным в случае видео |

|

Создание отчетов и графиков |

Поддерживается |

|

Ведение автоотчетности |

Нет |

|

Система индексов доверия к пользователям и сессиям |

Не поддерживается |

|

Работа "в 4 глаза" (контроль сессии в реальном времени) |

Поддерживается |

|

Формат записи сессий |

Псевдовидео с метаданными, текст |

|

Поддерживаемые протоколы |

HTTP/HTTPS, RDP, VNC, FTP/FTPS, SFTP, TCP, ICA, SCP, X11, TelNet, SSH, TLS и некоторые другие |

|

Наличие "двойной" авторизации для входа администратора |

Есть |

|

Администрирование доступа на основе ролей (role-based access control) |

Да |

|

Вес записей сеансов RDP/SSH (Мб/ч в среднем, для не простаивающего сеанса) |

50-300/0.8-30 |

|

Интеграция с: |

IAM/IdM, AD, SIEM, IPS, DLP, RADIUS, OpenLDAP, SecurID, IDS, PKI X.509 (Tokens / Smart Cards) |

|

Отказоустойчивая конфигурация |

Поддерживается (встроенный UPS) |

|

Поддержка технологии входа по сертификатам |

Поддерживается |

|

Система одноразовых паролей |

Поддерживается |

|

Двухуровневая авторизация с подтверждением администратором безопасности |

Поддерживается |

|

Поддержка распределенной инфраструктуры (кроссдоменная, мультиплатформерная и т. д.) |

Нет |

|

Работа с A2A и "hardcoded" учетными данными |

Поддерживается |

|

Определение соответствия пользователей |

Есть |

|

Отслеживание соединения "машина-машина" |

Поддерживается |

|

Отслеживание точки входа пользователя в систему |

Не поддерживается |

|

Поддержка "прозрачного" режима |

Поддерживается |

|

Индексация содержимого, "keyword-based" поиск (по ключевым словам) |

Есть |

|

OCR |

Поддерживается |

CyberArk PASS

Privileged Account Security Solution - единственное представленное полноценно модульное решение (так же несколько ранее был представлен как Privileged Identity Manager, PIM - не являвшийся модульным решением, но включавший все необходимые компоненты). Имеет сертификат ФСТЭК России на соответствие ТУ № 3267, от 12.08.2015г.

Система построена по типу Wallix AB, имеет схожий, но более расширенный функционал в режиме "бастион". За основу работы взят механизм MS Remote Application, что позволило увеличить количество поддерживаемых протоколов и возможностей подключения. Стоит несколько дороже, чем Wallix AB в неаппаратном варианте. Каждый из компонентов этого модульного решения может быть использован независимо или применен в комбинации. Решение может быть развернуто физически в локальной сети, в облаке, или даже в средах OT/SCADA. Требуемые аппаратные мощности зависят от числа активных пользователей и количества защищаемых серверов.

Компоненты решения CyberArk PIM:

Enterprise Password Vault (EPV) - корпоративное хранилище паролей.

Application Identity Manager (AIM) - средство управления учетными записями приложений.

Privileged Session Manager (PSM) - инструмент для централизованного управления привилегированными сессиями.

Privileged Threat Analytics (PTA) - инструмента анализа и предупреждения.

On-Demand Privileges Manager - инструмента контроля исполняемых команд (мониторинг программных команд и консолей, блэкслистинг и вайтлистинг).

SSH Key Manager - инструмент для безопасного хранения, контроля, ротация и обеспечение доступа к ключам.

Технические характеристики:

|

Аппаратная реализация |

Нет |

|

Реализация в виде виртуального устройства |

Да |

|

Реализация в виде программы / программного комплекса |

Да |

|

Количество раб. мест в стандартной лицензии |

300 |

|

Поддерживаемые системы |

Windows, Linux, Unix-based, VMWare, ОC серверов (Mainframe), некоторые другие сетевые устройства и устройства инфраструктуры, использующие протоколы администрирования |

|

Поддержка "облаков" |

Поддерживается |

|

Доступ к среде через: |

Веб-интерфейс |

|

Настройка и управление через: |

Веб-интерфейс, администраторская консоль |

|

Отдельная подсистема менеджмента паролей |

Да |

|

Внутреннее хранилище данных |

Нет |

|

Наличие готовой конфигурации "из коробки" |

Для отдельных компонентов |

|

Самостоятельный поведенческий анализ |

Да |

|

Отсутствие необходимости в агентах, шлюзах и другом специальном ПО |

Поддерживается |

|

Мониторинг консолей |

Поддерживается |

|

Быстрый поиск |

Поддерживается, по тексту или метаданным в случае видео |

|

Создание отчетов и графиков |

Поддерживается |

|

Ведение автоотчетности |

Да |

|

Система индексов доверия к пользователям и сессиям |

Поддерживается |

|

Работа "в 4 глаза" (контроль сессии в реальном времени) |

Поддерживается |

|

Формат записи сессий |

Псевдовидео с метаданными, текст |

|

Поддерживаемые протоколы |

HTTP/HTTPS, RDP, VNC, FTP/FTPS, TCP, SCP, TelNet, SSH, и некоторые другие |

|

Наличие "двойной" авторизации для входа администратора |

Есть |

|

Администрирование доступа на основе ролей (role-based access control) |

Да |

|

Вес записей сеансов RDP/SSH (Мб/ч в среднем, для не простаивающего сеанса) |

50-300/0.8-30 |

|

Интеграция с: |

SIEM, AD, DLP |

|

Отказоустойчивая конфигурация |

Зависит от оборудования, на котором развернут комплекс |

|

Поддержка технологии входа по сертификатам |

Поддерживается |

|

Система одноразовых паролей |

Не поддерживается |

|

Двухуровневая авторизация с подтверждением администратором безопасности |

Поддерживается |

|

Поддержка распределенной инфраструктуры (кроссдоменная, мультиплатформерная и т. д.) |

Да |

|

Работа с A2A и "hardcoded" учетными данными |

Поддерживается |

|

Определение соответствия пользователей |

Есть |

|

Отслеживание соединения "машина-машина" |

Поддерживается |

|

Отслеживание точки входа пользователя в систему |

Не поддерживается |

|

Поддержка "прозрачного" режима |

Поддерживается |

|

Индексация содержимого, "keyword-based" поиск (по ключевым словам) |

Есть |

|

OCR |

Поддерживается |

ObserveIT

Наиболее "легкий" и дешевый вариант из представленных. Разработчики этой системы не преследуют цели создать "аппаратно-программный комплекс", и формируют свое решение исключительно в виде легкого "standalone" ПО с агентскими и серверной частями. Требуемые аппаратные мощности зависят от числа активных пользователей и количества защищаемых серверов, менее существенно в стандартном режиме, и более существенно в режимах "маршрутизатор" и "бастион".

Варианты интеграции:

Стандартный - использование на конечных точках при помощи агента;

Маршрутизатор - соединения с серверами направляются в систему, а она маршрутизирует их на сервера;

Бастион - для доступа к серверам необходимо явно подключаться к порталу системы.

Технические характеристики:

|

Аппаратная реализация |

Нет |

|

Реализация в виде виртуального устройства |

Нет |

|

Реализация в виде программы / программного комплекса |

Да |

|

Количество раб. мест в стандартной лицензии |

200 пользователей либо 10 серверов |

|

Поддерживаемые системы |

Windows, Linux, Unix-based, некоторые другие сетевые устройства и устройства инфраструктуры, использующие протоколы администрирования |

|

Поддержка "облаков" |

Частично |

|

Доступ к среде через: |

Веб-интерфейс, клиентские приложения |

|

Настройка и управление через: |

Веб-интерфейс |

|

Отдельная подсистема менеджмента паролей |

Нет |

|

Внутреннее хранилище данных |

Нет |

|

Наличие готовой конфигурации "из коробки" |

Поддерживается |

|

Самостоятельный поведенческий анализ |

Да |

|

Отсутствие необходимости в агентах, шлюзах и другом специальном ПО |

Есть необходимость |

|

Мониторинг консолей |

Поддерживается |

|

Быстрый поиск |

Поддерживается, по тексту или метаданным в случае видео |

|

Создание отчетов и графиков |

Поддерживается |

|

Ведение автоотчетности |

Да |

|

Система индексов доверия к пользователям и сессиям |

Поддерживается |

|

Работа "в 4 глаза" (контроль сессии в реальном времени) |

Поддерживается |

|

Формат записи сессий |

Псевдовидео с метаданными, текст |

|

Поддерживаемые протоколы |

HTTP/HTTPS, RDP, VNC, FTP/FTPS, SFTP, TCP, ICA, SCP, TelNet, SSH, и некоторые другие |

|

Наличие "двойной" авторизации для входа администратора |

Есть |

|

Администрирование доступа на основе ролей (role-based access control) |

Да |

|

Вес записей сеансов RDP/SSH (Мб/ч в среднем, для не простаивающего сеанса) |

50-200/0.5-20 |

|

Интеграция с: |

AD |

|

Отказоустойчивая конфигурация |

Зависит от оборудования, на котором развернут комплекс |

|

Поддержка технологии входа по сертификатам |

Поддерживается |

|

Система одноразовых паролей |

Не поддерживается |

|

Двухуровневая авторизация с подтверждением администратором безопасности |

Поддерживается |

|

Поддержка распределенной инфраструктуры (кроссдоменная, мультиплатформерная и т. д.) |

Да |

|

Работа с A2A и "hardcoded" учетными данными |

Не поддерживается |

|

Определение соответствия пользователей |

Есть |

|

Отслеживание соединения "машина-машина" |

Поддерживается |

|

Отслеживание точки входа пользователя в систему |

Не поддерживается |

|

Поддержка "прозрачного" режима |

Не поддерживается |

|

Индексация содержимого, "keyword-based" поиск (по ключевым словам) |

Есть |

|

OCR |

Не поддерживается |

SafeInspect

Решение разрабатывается в России и подходит для замены импортных аналогов в критически важных информационных системах, в которых риск отзыва лицензий ставит под угрозу безопасность ИС (продукт сертифицирован). Может быть установлен как на "железе" (сервере), так и в виртуальной среде: VMware, Hyper-V, Virtualbox. Требуемые аппаратные мощности зависят от числа активных пользователей и количества защищаемых серверов. После изменения курса рубля в конце 2014го года, продукт оказался в выгодном стоимостном преимуществе в сравнении с западными конкурентами.

Варианты интеграции:

Прозрачный - система устанавливается "в разрыв" соединения с серверами;

Маршрутизатор - соединения с серверами направляются в систему, а она маршрутизирует их на сервера;

Бастион - для доступа к серверам необходимо явно подключаться к порталу системы.

Технические характеристики:

|

Аппаратная реализация |

Нет |

|

Реализация в виде виртуального устройства |

Нет |

|

Реализация в виде программы / программного комплекса |

Да |

|

Количество раб. мест в стандартной лицензии |

200 |

|

Поддерживаемые системы |

Windows, Linux, Unix-based, VMWare, ОC серверов (Mainframe), различные базы данных, некоторые другие сетевые устройства и устройства инфраструктуры, использующие протоколы администрирования |

|

Поддержка "облаков" |

Частично |

|

Доступ к среде через: |

Веб-интерфейс, клиентские приложения |

|

Настройка и управление через: |

Веб-интерфейс, администраторская консоль |

|

Отдельная подсистема менеджмента паролей |

Нет |

|

Внутреннее хранилище данных |

Нет |

|

Наличие готовой конфигурации "из коробки" |

Поддерживается |

|

Самостоятельный поведенческий анализ |

Нет |

|

Отсутствие необходимости в агентах, шлюзах и другом специальном ПО |

Поддерживается |

|

Мониторинг консолей |

Поддерживается |

|

Быстрый поиск |

Поддерживается, по тексту |

|

Создание отчетов и графиков |

Только типовые текстовые отчеты |

|

Ведение автоотчетности |

Да, с необходимой частотой, в формате CSV, возможна отправка на электронную почту |

|

Система индексов доверия к пользователям и сессиям |

Поддерживается |

|

Работа "в 4 глаза" (контроль сессии в реальном времени) |

Поддерживается |

|

Формат записи сессий |

Псевдовидео в формате. avi, текст |

|

Поддерживаемые протоколы |

HTTP/HTTPS, RDP, VNC, FTP/FTPS, TCP, ICA, TelNet, SSH, и некоторые другие |

|

Наличие "двойной" авторизации для входа администратора |

Есть |

|

Администрирование доступа на основе ролей (role-based access control) |

Да |

|

Вес записей сеансов RDP/SSH (Мб/ч в среднем, для не простаивающего сеанса) |

50-200/0.5-10 |

|

Интеграция с: |

IAM/IdM, AD, SIEM, IPS, DLP, PKI X.509 (Tokens / Smart Cards) |

|

Отказоустойчивая конфигурация |

Зависит от оборудования, на котором развернут комплекс |

|

Поддержка технологии входа по сертификатам |

Поддерживается, позволяет применять двухфакторную аутентификацию с использованием токенов |

|

Система одноразовых паролей |

Поддерживается |

|

Двухуровневая авторизация с подтверждением администратором безопасности |

Поддерживается |

|

Поддержка распределенной инфраструктуры (кроссдоменная, мультиплатформерная и т. д.) |

Поддерживается, к одному "менеджеру" можно подключить несколько "коллекторов" |

|

Работа с A2A и "hardcoded" учетными данными |

Поддерживается |

|

Определение соответствия пользователей |

Есть |

|

Отслеживание соединения "машина-машина" |

Поддерживается |

|

Отслеживание точки входа пользователя в систему |

Привязка пользователя к точке входа (машине, с которой зашел на логон системы) |

|

Поддержка "прозрачного" режима |

Не поддерживается |

|

Индексация содержимого, "keyword-based" поиск (по ключевым словам) |

Есть |

|

OCR |

Поддерживается |

Wallix AdminBastion

Представляет собой аппаратное или виртуальное устройство, базирующееся на несколько видоизмененной unix-системе Debian.

В случае не с аппаратным решение требуемые аппаратные мощности зависят от числа активных пользователей и количества защищаемых серверов.

Wallix AB умеет работать только в режиме "бастион" на прикладном уровне модели OSI, т. е. ставится в разрыв сети в явном, видимом для пользователей виде. Имеет сертификат ФСТЭК России № 3352 на соответствие ТУ и 4 уровню РД НДВ, от 18.02.2015 г.

Технические характеристики:

|

Аппаратная реализация |

Да |

|

Реализация в виде виртуального устройства |

Да |

|

Реализация в виде программы / программного комплекса |

Нет |

|

Количество раб. мест в стандартной лицензии |

500 |

|

Поддерживаемые системы |

Windows, Linux, Unix-based, OpenVMS, OpenBSD, FreeBSD, NetBSD, VMWare, ОC серверов (Mainframe), различные базы данных, аппаратные файерволы (вроде Cisco ASA) и другие сетевые устройства и устройства инфраструктуры, использующие протоколы администрирования |

|

Поддержка "облаков" |

Поддерживается |

|

Доступ к среде через: |

Веб-интерфейс, клиентские приложения |

|

Настройка и управление через: |

Веб-интерфейс, администраторская консоль |

|

Отдельная подсистема менеджмента паролей |

Да |

|

Внутреннее хранилище данных |

Поддерживается, до 10 Тбайт |

|

Наличие готовой конфигурации "из коробки" |

Поддерживается |

|

Самостоятельный поведенческий анализ |

Да |

|

Отсутствие необходимости в агентах, шлюзах и другом специальном ПО |

Поддерживается |

|

Мониторинг консолей |

Поддерживается |

|

Быстрый поиск |

Поддерживается, по тексту или метаданным в случае видео |

|

Создание отчетов и графиков |

Поддерживается |

|

Ведение автоотчетности |

Да |

|

Система индексов доверия к пользователям и сессиям |

Поддерживается |

|

Работа "в 4 глаза" (контроль сессии в реальном времени) |

Поддерживается |

|

Формат записи сессий |

Псевдовидео с метаданными, текст |

|

Поддерживаемые протоколы |

HTTP/HTTPS, RDP, VNC, FTP/FTPS, SFTP, TCP, ICA, SCP, X11, TelNet, SSH, TLS и некоторые другие |

|

Наличие "двойной" авторизации для входа администратора |

Есть |

|

Администрирование доступа на основе ролей (role-based access control) |

Да |

|

Вес записей сеансов RDP/SSH (Мб/ч в среднем, для не простаивающего сеанса) |

50-300/0.8-30 |

|

Интеграция с: |

IAM/IdM, AD, SIEM, IPS, DLP, RADIUS, OpenLDAP, SecurID, IDS, PKI X.509 (Tokens / Smart Cards) |

|

Отказоустойчивая конфигурация |

Поддерживается (встроенный UPS) |

|

Поддержка технологии входа по сертификатам |

Поддерживается |

|

Система одноразовых паролей |

Поддерживается |

|

Двухуровневая авторизация с подтверждением администратором безопасности |

Поддерживается |

|

Поддержка распределенной инфраструктуры (кроссдоменная, мультиплатформерная и т. д.) |

Да |

|

Работа с A2A и "hardcoded" учетными данными |

Поддерживается |

|

Определение соответствия пользователей |

Есть |

|

Отслеживание соединения "машина-машина" |

Поддерживается |

|

Отслеживание точки входа пользователя в систему |

Не поддерживается |

|

Поддержка "прозрачного" режима |

Не поддерживается |

|

Индексация содержимого, "keyword-based" поиск (по ключевым словам) |

Есть |

|

OCR |

Поддерживается |

Xceedium Xsuite

По мнению автора работы наиболее "мощное" из представленных решений. С 2016го года права на этот продукт перешли в руки американской компании CA Technologies, и он теперь называется CA PAM - Privileged Access Management. Имеет только аппаратную реализацию.

Варианты интеграции:

Прозрачный - система устанавливается "в разрыв" соединения с серверами;

Маршрутизатор - соединения с серверами направляются в систему, а она маршрутизирует их на сервера;

Бастион - для доступа к серверам необходимо явно подключаться к порталу системы.

Технические характеристики:

|

Аппаратная реализация |

Да |

|

Реализация в виде виртуального устройства |

Нет |

|

Реализация в виде программы / программного комплекса |

Нет |

|

Количество раб. мест в стандартной лицензии |

1000 пользователей либо 50 серверов |

|

Поддерживаемые системы |

Windows, Linux, Unix-based, OpenVMS, OpenBSD, FreeBSD, NetBSD, VMWare, ОC серверов (Mainframe), различные базы данных, аппаратные файерволы (вроде Cisco ASA) и другие сетевые устройства и устройства инфраструктуры, использующие протоколы администрирования |

|

Поддержка "облаков" |

Поддерживается, также Amazon AWS-based облачных решений |

|

Доступ к среде через: |

Веб-интерфейс |

|

Настройка и управление через: |

Веб-интерфейс, администраторская консоль |

|

Отдельная подсистема менеджмента паролей |

Да |

|

Внутреннее хранилище данных |

Поддерживается, до 10 Тбайт |

|

Наличие готовой конфигурации "из коробки" |

Ограниченно поддерживается |

|

Самостоятельный поведенческий анализ |

Да |

|

Отсутствие необходимости в агентах, шлюзах и другом специальном ПО |

Поддерживается |

|

Мониторинг консолей |

Поддерживается |

|

Быстрый поиск |

Поддерживается, по тексту или метаданным в случае видео |

|

Создание отчетов и графиков |

Только текстовые отчеты |

|

Ведение автоотчетности |

Да, с необходимой частотой, в формате CSV, возможна отправка на электронную почту |

|

Система индексов доверия к пользователям и сессиям |

Не поддерживается |

|

Работа "в 4 глаза" (контроль сессии в реальном времени) |

Поддерживается |

|

Формат записи сессий |

Псевдовидео с метаданными в формате. avi, текст |

|

Поддерживаемые протоколы |

HTTP/HTTPS, RDP, VNC, FTP/FTPS, SFTP, TCP, ICA, SCP, X11, TelNet, SSH, TLS и некоторые другие |

|

Наличие "двойной" авторизации для входа администратора |

Есть |

|

Администрирование доступа на основе ролей (role-based access control) |

Да |

|

Вес записей сеансов RDP/SSH (Мб/ч в среднем, для не простаивающего сеанса) |

60-500/1-50 |

|

Интеграция с: |

IAM/IdM, AD, SIEM, IPS, DLP, RADIUS, OpenLDAP, SecurID, IDS, PKI X.509 (Tokens / Smart Cards) |

|

Отказоустойчивая конфигурация |

Поддерживается (встроенный UPS) |

|

Поддержка технологии входа по сертификатам |

Поддерживается, позволяет применять двухфакторную аутентификацию с использованием токенов |

|

Система одноразовых паролей |

Поддерживается |

|

Двухуровневая авторизация с подтверждением администратором безопасности |

Поддерживается |

|

Поддержка распределенной инфраструктуры (кроссдоменная, мультиплатформерная и т. д.) |

Ограниченно поддерживается |

|

Работа с A2A и "hardcoded" учетными данными |

Поддерживается |

|

Определение соответствия пользователей |

Есть |

|

Отслеживание соединения "машина-машина" |

Поддерживается |

|

Отслеживание точки входа пользователя в систему |

Привязка пользователя к точке входа (машине, с которой зашел на логон системы) |

|

Поддержка "прозрачного" режима |

Поддерживается |

|

Индексация содержимого, "keyword-based" поиск (по ключевым словам) |

Есть |

|

OCR |

Поддерживается |

Вывод к главе 2

Итак, был проанализирован рынок подходящих программных продуктов, выбрано несколько наиболее достойных из них, проведено подробное рассмотрение и сравнение. Все они обладают весьма схожим функционалом, схожим устройством, параметрами, ценой и т. д.

Трудно указать одно какое-то конкретное лучшее из них, так как все они по-своему хороши. Просто в них лишь несколько по-разному реализованы некоторые действия, немного варьируются поддерживаемые протоколы, есть отличия в интерфейсе и т. д., но идеи, и даже способы реализации - одни и те же. Вероятно, решения во многом скопированы друг-с-друга. Те решения, что несколько "слабее", имеют, в свою очередь, и меньшую стоимость, что позволяет им поддерживать конкурентоспособность, и, даже, наоборот, превозносит их в глазах небольших компаний. Некоторые из описанных решений не имеют чисто-программной реализации, а некоторые - аппаратной, но все они находят свою сферу применения. Только их дальнейшее развитие сможет со временем выделить среди них лидера.

В данном же случае, не имея возможности вживую потестировать данные решения из-за их высокой стоимости и недоступности триальных версий для не-юридических лиц, следует обратить внимание на отзывы людей - администраторов и пользователей - испробовавших в работе эти системы. Таким образом, наибольшее число предпочтений опрошенные на тематических сайтах специалисты отдают системам Wallix AdminBastion и Xceedium Xsuite, которые действительно, судя по коммерческим отчетам, являются лидерами этого рынка, и первопроходцами в этой сфере. В пользу Xceedium Xsuite может также говорить то, что именно его используют американские милитаризованные гос. организации.

Следует также обратить внимание на то, что представленные решения - развивающиеся продукты, из-за чего набор их характеристик и возможностей может существенно меняться от версии к версии, а также, зачастую, заявленные производителем функциональные возможности не соответствуют действительности. В исследовании использованы последние версии продуктов, доступные на момент написания работы, и данные об их функционале получены аналитическим путем, а не скопированы из брошюр производителей. В любом случае, перед приобретением подобного продукта необходимо как следует убедиться в целесообразности внедрения подобной системы и досконально изучить его параметры и функционал, выбрать наиболее подходящий для своего случая вариант.

Глава 3

Теперь следует дать некоторые рекомендации по тому, как выбрать наиболее подходящее решение. Для этого, руководствуясь своим бюджетом и требованиями к решению, основываясь на собранных данных, можно по пунктам подобрать наиболее подходящий вариант. В случае если выбор встает между двумя компонентами, руководствоваться их критичностью для успешного достижения инструментом намеченных для него целей в вашей ИС. В целом же обобщить написанное можно так:

Более легкие и дешевые решения CyberArk PASS и ObserveIt подходят для малых организаций с небольшим IT-бюджетом.

Отечественный SafeInspect разрабатывался как "закрытое решение", удовлетворяет требованиям всех Российских стандартов и нормативных актов, и хорошо подойдет для отечественных предприятий и ГИС. К тому же, у иностранных продуктов отсутствует локализация.

Для крупных контор подойдут наиболее мощные решения типа Wallix AdminBastion, Xceedium Xsuite и Balabit SCB, нацеленные на установку в аппаратном варианте.

В случае если необходима установка в "прозрачном" режиме (невидимом для пользователей), подойдут только продукты Xceedium Xsuite и Balabit Shell Control Box. Также, эта возможность заявлена у CyberArk Privileged Account Security Solution в случае реализации в виде виртуального устройства.

Следует несколько детальнее рассмотреть, как действует и как внедряется подобное решение, на примере Xceedium Xsuite.

Для начала устройство ставится в "разрыв" сети. Для обеспечения максимальной эффективности следует настроить его для работы в "непрозрачном" виде. В этом случае все пользователи будут проходить явную авторизацию на шлюзе устройства. Однако, иногда ситуация требует обратного. Для работы устройства в прозрачном режиме на маршрутизаторе прописываются соответствующие настройки (весь трафик из необходимой подсети направляется на IP-адрес устройства). При этом тот трафик, который устройству не удастся распознать (выявить в нем контролируемые протоколы), будет пропускаться без изменений дальше (на указанный шлюз).

В случае Xsuite называются Xceedium "Gate Keeper". Устанавливаются в разрыв сети подобно аппаратным файерволам или корневым управляемым свичам (больше всего схоже со всем известным CISCO ASA).

На данный момент актуальное устройство в линейке Xceedium: X206P, Based on Intel Core I7 (Hexacore) 3.0GHz, 8GB DDR3 ECC, 32GB (x2) Solid State Drive. Конкурирующие решения предоставляют схожие конфигурации.

У модулей имеется встроенный источник бесперебойного питания небольшой мощности, позволяющий им продолжать работу без питания от сети до 15мин, что дает возможность избежать потери оперативных данных, а также перезагрузки системы при кратковременных "проседаниях" электроснабжения. При этом в любом случае не стоит переживать за сохранность логов и видеофайлов, создаваемых системой - они пишутся в потоковом режиме, и в случае подобного сбоя просто прервутся на том месте, когда пропало электроснабжение ИС.

В случае с неаппаратной конфигурацией продукта подобным же образом устанавливается сервер, на котором развернуто виртуальное устройство или программа.

Как правило, доступ к рабочему пользовательскому интерфейсу системы может осуществляться через клиентское приложение или через Веб-интерфейс с использованием стандартных веб-браузеров по локальному адресу.

Администраторы системы безопасности могут также использовать доступ через администраторскую консоль, схожую с консолями различных других сетевых устройств.

Для входа в систему пользователю потребуются учетные данные пользователя этой системы, если на устройстве не настроено иначе. Также потребуется выбрать и тип аутентификации, от чего будет зависеть и набор следующих параметров.

Выбор пользователя, куда подключаться. Тут будут отображены все доступные (дозволенные и настроенные) устройства (сервера), настроенные для них способы подключения, а так же некоторые другие атрибуты. Интерфейс аккаунтов администраторов системы несколько отличается от представленного.

Далее предстоит выбор, под какими конечными учетными данными (если заранее внесены в систему) и каким способом подключаться. На рисунке UP - User Password, а SSH key - готовая связка ключа.

После этого работают, как обычно. В целом все в точности напоминает работу на удаленном рабочем столе, но вместо привычного желтоватого таскбара Windows RDP средства будет видна аналогичная полоска используемого инструмента (или окно браузера, если не поддерживается полноэкранный режим).

Некоторая другая запретная деятельность, для которой не настроено никаких "наказаний", просто не выполняется без каких либо уведомлений. При этом понять, что запуск программы заблокировал инструмент, а не произошло ее "зависание", можно определить только не обнаружив процесса программы в диспетчере задач.

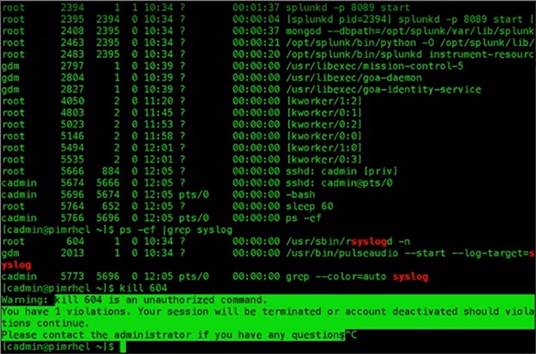

Администратор системы заранее настраивает количество запрещенных действий (violations, нарушений) или запрещенных команд (words, слов) (таких, например, как создание пользователя в Cisco или *nix сервере, уничтожение процесса и т. д.), после которого текущая сессия будет разорвана, или, например, заблокирована используемая учетная запись. Во всех рассмотренных системах настройка очень гибкая: можно задавать группы нарушений разной критичности, например, низкой - за которые не последует никаких ответных реакций со стороны системы, просто она не даст их выполнить; средней - за которые пользователь будет получать предупреждения до определенного количества, после чего его сессия будет разорвана; и высокой, после чего аккаунт пользователя будет заблокирован и также будет немедленно уведомлен офицер безопасности. Меню их настройки будет представлено ниже.

На рисунке (Рис. 8) видно поведение системы в ответ на попытку несанкционированного выполнения консольной команды - уничтожения процесса. Система не дает выполнить команду, а также уведомляет пользователя о совершении нарушения. Отбор команд производится на основе blacklisting/whitelisting.

Рисунок 2

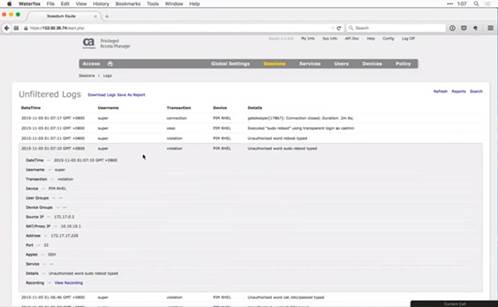

Ниже (Рис. 3) изображено, как в логах системы (в пользовательском варианте представления) отразится вышеприведенный пример нарушения. Длительность хранения логов настраиваемая, также можно настраивать их сортировку, представление, детали. Также можно настраивать расположение хранения записываемых данных - на мощностях самого модуля или на внешних устройствах. Система представит в лог-записи всю собранную информацию о пользователе и сессии. Из меню логов нарушений доступен просмотр видеозаписей сессий и/или метаданных, имеется быстрый и полный поиск по словам (командам/метаданным) или OCR-данным (видеозахват и распознание символов).

Рисунок 3

Как уже было сказано ранее, интерфейс администраторских аккаунтов системы отличается от пользовательских.

Здесь представлены краткие сведения об использовании лицензий, управляемых устройствах и пользователях, применении политик, статистические данные, состояние самого устройства, а так же последние события. Вверху расположена строка настроек поведения системы, разбитая на логические группы, такие, как: общие (глобальные) настройки, сессии, сервисы, пользователи, устройства, политики. Во всех рассмотренных продуктах этот набор различается несущественно. Из интерфейса администратора системы доступны глобальные настройки, а так же большое количество разделов детальных настроек, часть из которых будет рассмотрена ниже. Так же отсюда доступно конфигурирование непосредственно самого инструмента. Именно в нем находятся сетевые настройки устройства, маршрутизация соединений, расположение хранения записываемых файлов и т. д.

В глобальных настройках выбираются доступные методы аутентификации, общее поведение аккаунтов пользователей и сессий, доступные устройства, настройки представления, используемые протоколы, парольные политики и многое другое. Обратите внимание на настраиваемые дисклеймеры и предупреждения. Именно эти тексты будут выводиться пользователям при входе в систему, подключениях к удаленным рабочим столам, начале видеофиксации сессии, в случае совершения нарушений и др.

В настройке устройств задаются необходимые сервера и параметры подключения к ним. Исследуемые инструменты поддерживают широкий спектр устройств и их операционных систем, в том числе виртуализированные и облачные решения.

Раздел управления пользователями отображает всех внесенных в систему пользователей и детальные данные по ним. Здесь можно добавлять/удалять и деактивировать / вновь активировать пользователей; настроить личные и учетные данные пользователя, параметры его аккаунта; назначить ему роль и доступные устройства, изменить способы подключения и аутентификации, а так же изменить параметры, диктуемые ролью. Некоторые из представленных продуктов даже позволяют отдельно настроить "строгость" политики в отношении одного отдельного пользователя.

Рисунок 13

Основная настройка системы представлена в типичном для таких систем виде, базирующемся на управлении доступом на основе ролей (role-based access control). Рассмотрим раздел управления ролями. Как правило, там имеется писок из 10-30 типовых ролей с кратким описанием их сути и набором доступных параметров.

Все представленные системы имеют некоторый весьма схожий "стартовый" набор ролей "из коробки". Он также зависит от параметров, выбранных в предустановочной настройке системы. У рассмотренной версии Xceedium Xsuite, например, в наличии 17 ролей "из коробки". Роли можно добавлять и удалять. Система не даст удалить роль, которая на данный момент назначена какому-либо аккаунту. Так же, есть некоторые роли, которые не удастся удалить или изменить. Как правило, это критичные для системы роли, такие, как, например, "XSuite Administrator" - администратор самой системы.

При детальной настройке роли имеется возможность выбирать дозволенные ей привилегии из числа стандартных и добавленных пользователем. Как правило, это реализовано в виде списка всех потенциально доступных данной роли привилегий с кратким описанием их сути и набора "тикбоксов" для активации/деактивации каждой из них. Важно уделить существенное внимание этой настройке, кропотливо и обдуманно пройдя все пункты. Настройки привилегий роли должны очень точно соответствовать ее сути и предъявляемым к ней ожиданиям. Для максимальной эффективности надо провести после настройки проверку. Кроме того, одно небольшое упущение в этой настройке может оказаться критическим для эффективности выполнения своих функций инструментом, и, значит, для безопасности информационной системы организации в целом.

Теперь обратимся к настройке политик. Политики будут представлены в типичном виде настраиваемого списка с параметрами.

Как правило, политики представляют из себя все связки параметров доступа из конкретной учетной записи системы на конкретное устройство. Тут настраиваются типы соединений, доступные сервисы, работа с паролями, фильтры, параметры записи и критичности сессий и т. д. Здесь же можно настроить и отдельный "прозрачный режим". В этом случае, если учетная запись, с которой происходит подключение к удаленному устройству, и само удаленное устройство, на которое происходит подключение, соответствуют обозначенным в данной политике, то для такого соединения система предстанет в "прозрачном виде", и, как было детально рассмотрено ранее, будет только мониторить траффик.

Также отсюда можно перейти к настройке "фильтров". Здесь можно настроить сообщения критичных и некритичных нарушений, уведомления администраторам безопасности, количество нарушений до ответной реакции со стороны системы, и сама реакция. В случае Xceedium Xsuite это: заблокировать аккаунт, прервать сессию, или ничего не предпринимать.

Далее можно провести детальную настройку фильтров, на основе блэклистинга/вайтлистинга, добавить или удалить фильтры. В разделе "Command filter lists" - управление наборами фильтров команд - проводится детальная настройка фильтров: перечни "слов" и реакция на них. В принципе, если вы хотите узнать, когда пользователь введет какое-то специфическое незапретное слово, внесите его в список отслеживаемых команд, затем снимите галочки с позиций "предупреждать" и "блокировать", и поставьте галочку в пункте "уведомлять" (администратора системы). Таким образом, вы сможете "с поличным" застать пользователя за интересующей вас деятельностью.

Он представлен в виде сортируемой таблицы с отображением ключевых параметров в столбцах, здесь же можно осуществлять быстрый поиск записи по одному из этих ключевых параметров, или отсортировать таблицу по одному конкретному атрибуту, например, для отображения всех записей сессий одного конкретного пользователя. После выбора интересующей вас записи (или лог-файла) можно перейти к просмотру.

На следующем рисунке (Рис. 3) изображено, как примерно выглядит просмотр видеозаписи сессии с привязкой к логам. Внешне все очень похоже на обычный видеопроигрыватель, с той лишь разницей, что чаще всего это не полноценное видео, а имитация с привязкой к времени. Доступна даже быстрая перемотка. Можно осуществлять поиск по метаданным, предупреждениям и распознанным данным с экрана. Сами видеозаписи, как уже упоминалось ранее, имеют "псевдовидео" формат и занимают совсем немного места. Особым плюсом такого инструмента является то, что при разборе инцидента в наличии будут наглядные доказательства кто что сделал типа "вот он нажал туда, и вот что произошло", понятные всем, а не только искушенным IT-специалистам.

Рисунок 3

Поиск в логах нарушений. Здесь доступен свободный текстовый поиск, а также "шаблонный" поиск по командам, по искомым устройствам, по искомым аккаунтам. Система имеет шкалу имитации временных промежутков, аналогичную реальной шкале у видео, что упрощает восприятие и ориентирование. На рисунке ниже представлен поиск по искомым словам в чистом виде.

Поиск в видео с распознанием по метаданным и OCR. Следует отметить, что благодаря особым форматам записи, инструменты легко справляются с просмотром даже очень длинных сессий.

В общем случае рекомендуется для эффективности использования дискового пространства и удобства в поиске сеансы работы с консолью хранить в виде текстовых логов, а полноценные сеансы работы с "формами" сохранять в качестве видео с метаданными.

Итак, инструмент имеет удобный, интуитивно понятный интерфейс, и настройка его не представляет особой трудности. После того, как все под контролем, необходимо еще раз путем тестирования провести проверку невозможности подключений и "перепрыгиваний", невозможность исполнения запрещенных команд, доступа к данным, запуска программ и т. д. Стоит также упомянуть, что для большинства представленных продуктов в разрезе ИТ-инфраструктуры можно даже выбирать отдельные "цели" (targets), на которые распространяется действие системы: физические элементы (devices - компьютеры, сервера, управляемые свитчи, хранилища данных и т. д.), аккаунты, пользователи. Элементу, не взятому в состав "целей" системой, будет позволено вести себя так, как будто системы нет.

После того, как все настроено, и администраторы безопасности освоили данный инструмент, можно приступать к работе. Важным аспектом является то, что для запуска данной системы в работу нет надобности надолго прерывать работу ИС организации - установку и настройку инструмента можно провести "параллельно", а затем по готовности включить его в работу (например, перекоммутировав на него поток входящих соединений). Инструмент почти не потребует никакого обучения от пользователей, однако, как уже было упомянуто ранее, важным шагом на этом этапе станет разъяснить им принципиальную суть и полезность инструмента, что он "за них" а не "против".

Вывод к главе 3

Итак, в третьей главе был проведен подбор конкретных решений, наиболее подходящих для конкретных случаев, проведено рассмотрение внедрения и настройки подобной системы на примере Xceedium "Xsuite". Проведен анализ результатов работы инструмента, сделаны выводы о его высокой эффективности и полном соответствии требованиям, сформированным в первой и второй главе. Подобный инструмент действительно позволяет решить все задачи, поставленные в данной работе.

Быстрая типовая настройка системы проводится легко даже незнакомыми с подобными системами специалистами. Полноценная же настройка подобной системы весьма сложна и трудоемка, но это связано лишь с объемностью задачи из-за огромного количества настраиваемых параметров, а не из-за качества интерпретации. К тому же, у всех представленных продуктов имеется готовая преднастройка "из коробки", подходящая для того, чтобы успешно начать эксплуатацию в большинстве случаев.

Заключение

В целом, проблема, поставленная автором работы, разрешена. Цели работы достигнуты, поставленные в работе задачи выполнены. Исследование успешно проведено, составлена теоретическая база, подобраны инструменты, разработан способ их применения. В работе сформулированы новые теоретические и практические выводы, описаны принципы и технологические инструменты для решения проблемы, которые к данному моменту не были широко известны и не зафиксированы в литературе. Сделан вывод об их пользе и эффективности их применения. Найденные инструменты эффективно и в полном объеме (при грамотной настройке, конечно) решают поставленную задачу. Несмотря на некоторые различия, все представленные продукты хороши для своего случая. Они в полной мере охватывают необходимые функции, имеют приемлемую стоимость, удобный интерфейс, легко устанавливаются и настраиваются, можно быстро обучиться их использовать. Такое решение почти не замедляет работу ИС организации. Помимо прочих положительных факторов, внедрение подобного инструмента значительно повышает общий уровень ответственности сотрудников и прозрачности ИС, что привнесет положительный эффект в производительность труда и облегчит аудит информационной системы организации. Рынок подобных продуктов весьма молод и будет активно развиваться, что приведет к появлению новых, более совершенных решений.

Список литературы

- 1. Баранова Е. К., Бабаш А. В. Информационная безопасность и защита информации. // М.: РИОР: ИНФРА-М, 2015; 2. Баранова Е. К., Зубровский Г. Б. Управление инцидентами информационной безопасности. Проблемы информационной безопасности // Труды I Международной научно-практической конференции "Проблемы информационной безопасности". Гурзуф: Крымский федеральный университет им. В. И. Вернадского, 26-28 февраля 2015 г. - Гурзуф, 2015. - С.27-33.; 3. Баутов Л. Эффективность защиты информации - URL: http://bre. ru/security/19165.html; 6. Васильева Т. Н., Львова А. В., Хорьков С. Н. "Применение оценок рисков при защите от реальных угроз информационной безопасности" // Современные технологии в задачах управления, автоматики и обработки информации: труды XVII Международного научно-технического семинара. Алушта, сентябрь 2008 г. - Спб.: ГУАП, 2008; 4. NIST SP 800-61 Computer security incident handling guide; 5. CMU/SEI-2004-TR-015 Defining incident management processes for CSIRT; 6. ISO/IEC 27001: 2013 Information security management system; 7. ISO/IEC 27000: 2016 Information technology. Security techniques. Information security incident management. Overview and vocabulary; 8. ISO/IEС 20000-1: 2015 Information technology. Service management. - Part 1: Specification; 9. ISO/IEС 20000-2: 2015 Information technology. Service management. - Part 2: Code of practice; 10. ISO/IEC 27010: 2015 Information technology. Security techniques. Information security management for inter-sector and inter-organisational communications; 11. Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах: приказ ФСТЭК России от 11 февраля 2013 г. № 17; 12. Об информации, информационных технологиях и о защите информации от 8 июля 2006 года № 149-ФЗ; 13. ГОСТ Р ИСО/МЭК 27001 - "Информационные технологии. Методы безопасности. Система управления безопасностью информации. Требования"; 14. Громов, Ю. Ю. Информационная безопасность и защита информации: Учебное пособие / Ю. Ю. Громов, В. О. Драчев, О. Г. Иванова. - Ст. Оскол: ТНТ, 2010. - 384 c.; 15. Башлы П. Н., Бабаш А. В., Баранова Е. К. Информационная безопасность: учебно-практическое пособие - М.: Изд. центр ЕАОИ, 2010. - 376 с.; 16. Романов М. Статья "Системы контроля суперпользователей", журнал "Информационная безопасность", от 8 сентября 2015; 17. Gartner 2015 Market Guide for Privileged Access Management - gartner. com; 18. Кенин, А. М. Практическое руководство системного администратора - 2е издание. Изд. БХВ-Петербург, 2013. - 532 с.; 19. Ярочкин, В. И. Информационная безопасность: Учебник для вузов / В. И. Ярочкин. - М.: Акад. Проект, 2008. - 544 c 20. Отчет по исследованию TechNAvio 2015 "Global Privileged Identity Management Market" - URL: http://thegrcbluebook. com/wp-content/uploads/2015/02/Global-Privileged-Identity-Management-Market-2015-2019. pdf; 21. Cравнение Wallix AB и Balabit SCB (от август, 2015) - URL: https: // habrahabr. ru/post/262083/; 22. CyberArk описание продукта: Privileged Account Security Solution - URL: http://www. cyberark. com/products/privileged-account-security-solution/; 23. BalaBit описание продукта: Shell Control Box - URL: https: // www. balabit. com/ru/network-security/scb/; 24. Описание продукта: ObserveIt - URL: http://www. observeit. com/; 25. IT-Guard описание продукта: SafeInspect - URL: http://itgrd. ru/safeinspect/; 26. Wallix описание продукта: AdminBastion - URL: http://www. wallix. com/solutions/wallix-adminbastion/; 27. Xceedium описание продукта: Xsuite - URL: http://www. xceedium. com/xsuite/xsuite-features/; 28. U. S. CERT 2010 CyberSecurity Watch Survey - URL: http://www. cert. org/insider-threat/research/cybersecurity-watch-survey. cfm; 29. U. S. CERT 2013 State of Cybercrime Survey: How Bad Is the Insider Threat? - URL: http://www. cert. org/insider-threat/research/cybersecurity-watch-survey. cfm;